頻繁發起釣魚攻擊 行竊成癮的黑客團夥PinkDrainer何時罷手?

發表於 2024-03-22 15:25 作者: 0xmonomi

頻繁發起釣魚攻擊 行竊成癮的黑客團夥PinkDrainer何時罷手?

0xmonomi

個人專欄

剛剛

0xmonomi

個人專欄

剛剛

2024年开年以來,行情漲勢良好、市場表現火熱,廣大Web3用戶在一片樂觀情緒下,可能對潛在的黑客攻擊事件放松警惕,致使個人資產遭受損失。隨着Web3技術的發展,加密資產圈詐騙手段也在不斷地升級,“釣魚”也成爲黑客們慣用的計倆。

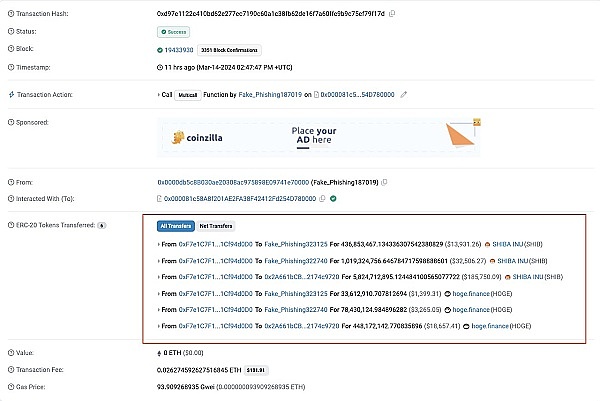

PeckShieldAlert監測:3月15日,某地址被網絡釣魚攻擊損失價值共46.7萬美元的SHIB和HOGE

那么,釣魚攻擊究竟是什么?黑客爲何能通過釣魚攻擊手段竊取資產同時嫁禍其他平台?任由釣魚攻擊泛濫會否對行業造成重創?下文爲讀者做全面的解讀。

讓黑客樂此不疲的釣魚攻擊:順手牽羊拿走資產,鍋全部由項目方來背

簡單來說,“釣魚”是一種針對加密用戶的網絡欺騙手段,該手段通過創建僞裝成正式網站的假網站來竊取用戶的授權、籤名和加密資產。釣魚攻擊的路徑大多爲項目的官推被盜之後,黑客在其官推上發布具有誘導性的釣魚鏈接,誘使用戶點擊鏈接、交互錢包之後直接竊取其資產。

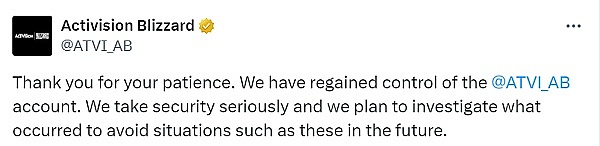

自去年12月份以來,一衆知名的Web3項目遭遇釣魚攻擊,包括去中心化金融協議Set Protocol、DeFi借貸平台Compound、安全審計公司CertiK以及Solana生態NFT借貸協議Sharky;3月15日,遊戲發行商動視暴雪X平台账號被盜,並且發布一個Solana生態代幣的加密騙局鏈接;3月19日,TON官方推特账號疑似被盜,並發布Meme幣預售地址。

釣魚攻擊事件發生後,動視暴雪在X平台澄清账號被盜事件

與以往的黑客攻擊手段不同的是,攻擊者一旦通過“釣魚”方式行竊得手,受害者和廣大不知情的用戶會誤以爲這是平台監守自盜,從而採取各種方式向平台維權。

用戶追回損失的心理和行爲值得同情和理解,但是在這個過程中無故莫名躺槍背鍋的平台也是受害者,在有口難辯的情況下,同爲受害者的平台需要耗費更高的精力和成本自證清白,同時也需要全力安撫受害用戶並協助調查追回損失。

如果任由釣魚手段泛濫盛行,行業的信任基礎將不斷崩塌,任何致力於Web3生態建設的項目團隊都將遭遇巨大的衝擊。

近期DeGame在遭遇釣魚攻擊後快速積極地處理危機,並邀請慢霧介入調查

近期,Web3遊戲聚合平台DeGame也遭受了一次嚴重的釣魚攻擊。一名用戶在不知情的情況下點擊了被盜號的DeGame官推發布的釣魚鏈接並遭受損失。

事後,該用戶誤以爲是DeGame在此過程中監守自盜,所以在推特上公开了這一事件,一衆KOL和媒體及相當一部分用戶在不知情的情況下將此事持續擴散,這對DeGame的品牌形象和平台口碑造成了消極的影響。在這種情況下,DeGame仍主動聯系受害者並與其協商賠償事宜。

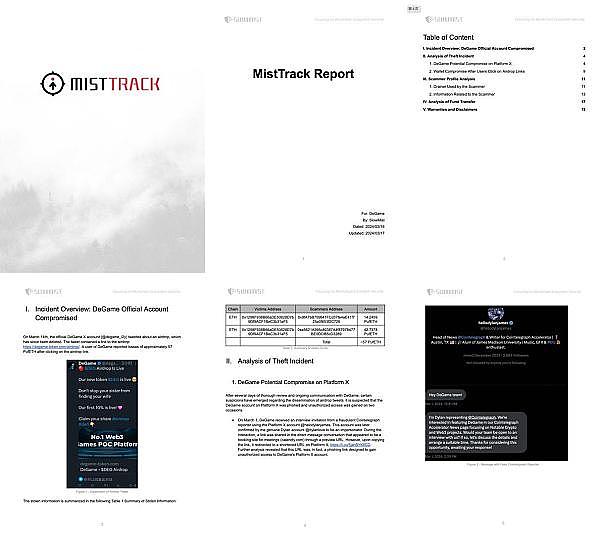

事發後,DeGame啓動了緊急預案並向用戶提示風險,並全面強化了平台的網絡安全技術。爲了自證清白並幫助受害用戶追回資產,DeGame主動邀請了行業第三方安全審計機構慢霧對此事進行調查。調查結果顯示,此次事件系一次第三方黑客惡意發起的攻擊事件,DeGame本身也是受害者。

慢霧發布DeGame被釣魚攻擊事件的報告

根據慢霧的調查結果,DeGame遭到釣魚攻擊事件的前後經過大致如下:

1、3月14日4:00 AM至9:30 AM期間,DeGame官方X账號 ( @degame_l2y )被黑客盜號之後發送了空投推文,推文中空投鏈接爲均爲仿制DeGame官方的釣魚網站。一名用戶反饋,自己點擊該空投鏈接後損失約57 PufETH;

2、DeGame官方推特運營人員在9:30 AM之後發現了平台上的釣魚鏈接,並第一時間刪除。同時DeGame通過官方社媒和社群向全體用戶同步這一消息,並發布了提示公告,目前並未有其他用戶反映資產被盜的情況;

3、受害用戶在DeGame官方推特账戶異常的時間段內,瀏覽到了釣魚網站鏈接及攻擊者發布的說明文字,他在不知情的情況下以爲該鏈接確實系DeGame官方聯合其他項目方舉辦的代幣空投活動,點擊鏈接後按照攻擊者預設的提示進行操作,後丟失了資產;

4、慢霧的報告顯示,用戶點擊釣魚網站連接錢包後,網站會自動檢測錢包地址中有無資產。若有資產,將直接彈出Permit Token Approval交易籤名。與常規的交易籤名所不同的是,該籤名完全不上鏈,完全匿名,很可能被用於非正當途徑。另外用戶也不需要事先授權,就能通過附加一個授權籤名(Permit)與應用合約交互。

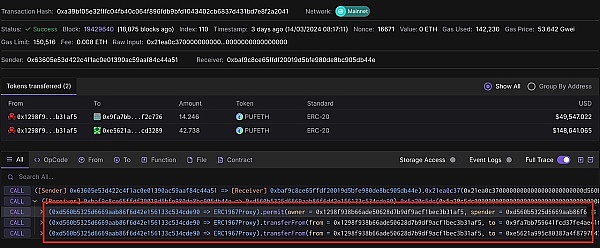

5、在此次被盜事件中,釣魚黑客獲取到了被盜用戶授權給釣魚合約地址0xd560b5325d6669aab86f6d42e156133c534cde90的Permit Token Approval交易籤名,並在攻擊交易中提交Permit調用Approve獲取代幣授權後轉移被盜資金。與之對比,DeGame聯合項目方舉辦的空投活動中,所有的交易都會上鏈,並且資產交易授權環節嚴格把關,在常規情況下不可能出現這一情形。

慢霧查證:慣犯Pink Drainer爲釣魚攻擊者提供工具並得到25%的提成

慢霧方面出具的報告結果顯示,這是一次帶有鮮明目的性和計劃性的惡意攻擊事件,DeGame並無監守自盜的嫌疑。慢霧的報告結果如下:

A. 釣魚鏈接工具的提供者爲黑客詐騙團夥Pink Drainer,系行業中的慣犯。根據ETH鏈的區塊瀏覽器Etherscan,可以看到被盜交易的發起地址被標記爲Pink Drainer: Wallet 1,即釣魚團夥Pink Drainer的編號1錢包地址;

B. 在這筆被盜交易中約有25%左右的被盜資金轉移到了PinkDrainer: Wallet 2,即釣魚團夥Pink Drainer的編號2錢包地址。根據SlowMist AML團隊對釣魚團夥Pink Drainer的情報,疑似釣魚實施方黑客在使用釣魚團夥Pink Drainer 的釣魚工具後給Pink Drainer的分成;

慢霧發布:釣魚攻擊事件中DeGame被盜交易調用棧詳情

C. 被盜用戶授權給的釣魚合約地址 0xd560b5325d6669aab86f6d42e156133c534cde90 的合約創建者同樣爲 PinkDrainer: Wallet 1。

需注意的是,Pink Drainer是一款惡意軟件即服務(Malware-as-a-Service,MaaS),能夠讓用戶快速建立惡意網站,通過該惡意軟件獲取非法資產。區塊鏈安全公司Beosin指出,該釣魚網址使用一種加密錢包竊取工具,誘使用戶籤署請求。一旦請求被籤署,攻擊者將能夠從受害者的錢包中轉移NFT和ERC-20代幣。Pink Drainer會向用戶收取被盜資產作爲費用,據報道可能高達被盜資產的30%。Pink Drainer團隊因在Twitter和Discord等平台上的高調攻擊而臭名昭著,涉及Evomos、Pika Protocol 和 Orbiter Finance等事件。

基於上述信息,可以得出如下結論:

在這次釣魚事件中,Pink Drainer是工具提供方,0xe5621a995c80387a4f87978477be0dcf85cd3289是釣魚實施方黑客地址,並在釣魚得手後,釣魚實施方分給工具提供方約25%的分成。

隨着行情回暖釣魚回擊事件或更加泛濫,廣大項目和用戶需對此慎之又慎

目前,此次惡性攻擊的實施方和幫兇仍然逍遙法外,巨大的利益誘導下其作惡行徑還將繼續,但是DeGame和慢霧方面均表示仍將追查到底,絕不向黑客妥協。

尤其是2024年以來,美國降息和比特幣現貨ETF等重磅利好的作用下,加密圈的行情不斷回暖,鏈上交互活動也在持續走熱,這很可能會給類似Pink Drainer之流的攻擊方可乘之機。若不加防範,更嚴重的慘劇可能會接連發生。

在此,筆者提醒廣大項目方注意一切账號信息的安全,而用戶在參與項目時也要對網站鏈接和交互過程等信息多加甄別,一旦資產丟失追溯過程極其繁瑣。Web3行業資產安全是一切的前提,務必慎之又慎。

標題:頻繁發起釣魚攻擊 行竊成癮的黑客團夥PinkDrainer何時罷手?

地址:https://www.coinsdeep.com/article/107169.html

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。