SharkTeam:2024年第一季度Web3安全報告

發表於 2024-04-09 14:55 作者: SharkTeam

SharkTeam:2024年第一季度Web3安全報告

SharkTeam

項目認證

剛剛

SharkTeam

項目認證

剛剛

一、 概述

2024年第一季度因黑客攻擊、Rugpull詐騙、釣魚攻擊等惡意行爲,總計造成4.62億美元損失,與2023年第一季度(約3.83億美元)同比增長約20.63%。本報告旨在對全球2024年第一季度Web3行業安全狀況、重大事件、安全趨勢進行整理分析,爲讀者提供有益的信息和新思路,爲促進Web3的安全、健康發展貢獻力量。

二、安全事件分析

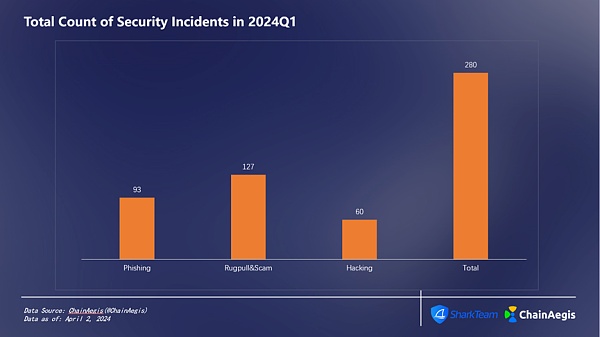

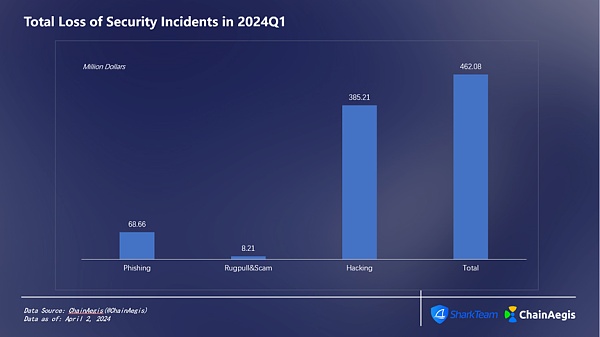

根據SharkTeam鏈上安全分析平台ChainAegis數據,2024年第一季度Web3領域共發生了280起安全事件(如圖1),損失金額累計超過4.62億美元(如圖2),與去年同期相比,安全事件發生頻率增加約32.70%,損失金額增長約20.63%。

Figure 1:Total Count of Security Incidents in 2024Q1

Figure 2:Total Loss of Security Incidents in 2024Q1

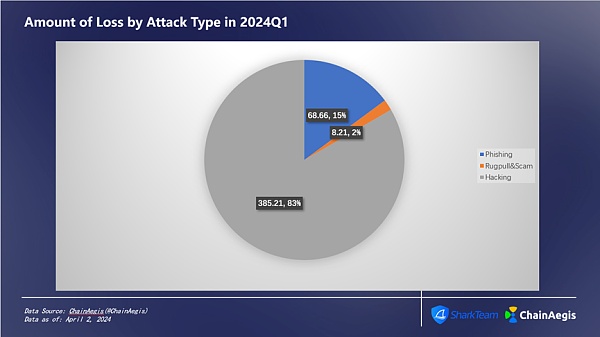

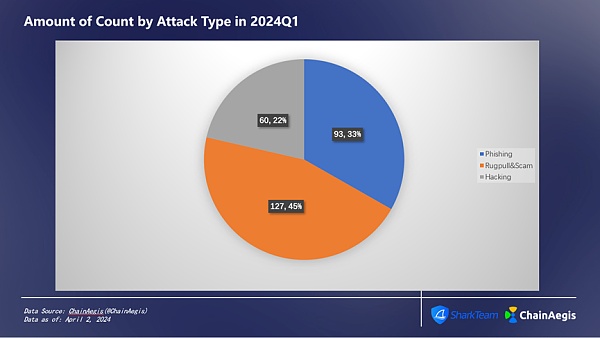

2024年Q1黑客攻擊共發生60起,同比2023年Q1增加140%,損失金額達到3.85億美元,佔比爲83%(如圖3),相對2023年Q1(3.62億)同比上升6.35%。

Rug Pull共發生127起,同比2023年Q1(30起)激增323.33%,損失金額卻下滑59.44%,共計821萬美元,佔整個Q1損失金額的2%。釣魚攻擊在Q1總共發生93起,同比有所增加,損失金額約6866萬美元,佔比約15%。

Figure 3:Amount of Loss by Attack Type in 2024Q1

Figure 4:Amount of Count by Attack Type in 2024Q1

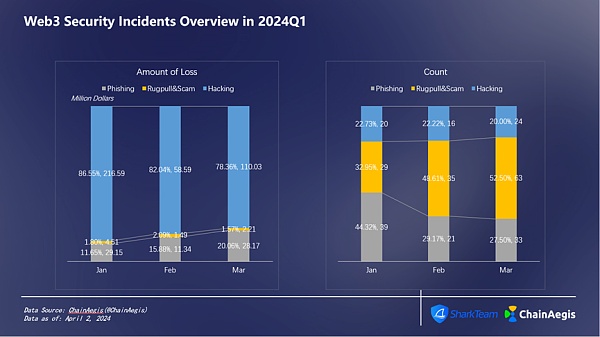

將Q1分月來看(如圖5),1月的損失最爲嚴重,超過2.50億美元,遠高於2月(7142萬美元)和3月(1.40億美元)。其中1月發生安全事件88起,略高於2月的72起,略低於3月的120起,可見1月單次安全事件的損失金額最高。造成1月損失嚴重的攻擊手段是黑客攻擊,總共發生20起黑客攻擊,造成2.17億美元的損失。與此同時,1月釣魚攻擊也呈現高發狀態,總共發生39起釣魚攻擊,但損失金額相對最低,共計2915萬美元。2月整體安全事件發生頻次和損失金額相對1月和3月均處於較低水平。

Figure 5:Web3 Security Incidents Overview in 2024Q1

2.1 黑客攻擊

第一季度共發生黑客攻擊60起,共計損失金額高達3.85億美元。其中,1月損失最爲嚴重爲2.17億美元。主要原因爲1月共發生2起大額資金損失事件。

(1)2024年1月1日,跨鏈橋項目Orbit Chain遭遇了網絡攻擊,導致價值約8150萬美元的加密貨幣被盜。該事件涉及5筆獨立的交易,每筆交易都指向不同的錢包地址。未經授權的資金流動包括5000萬美元的穩定幣(其中包括3000萬美元的USDT,1000萬美元的DAI和1000萬美元的USDC),價值約1000萬美元的231個wBTC和價值約2150萬美元的9500個以太坊。

(2)2024年1月31日Ripple聯合創始人Chris Larsen的四個錢包被攻擊,共計被盜2.37億枚XRP,約合1.125億美元。ChainAegis鏈上分析顯示,被盜資金已通過 MEXC、Gate、Binance、Kraken、OKX、HTX、HitBTC 等進行轉移。這是 2024 年迄今爲止最大的加密貨幣盜竊案,也是加密世界迄今爲止第 20 大加密貨幣盜竊案,XRP的價格在事件發生的24小時內下跌約4.4%。

2.2 Rug Pull & Scams

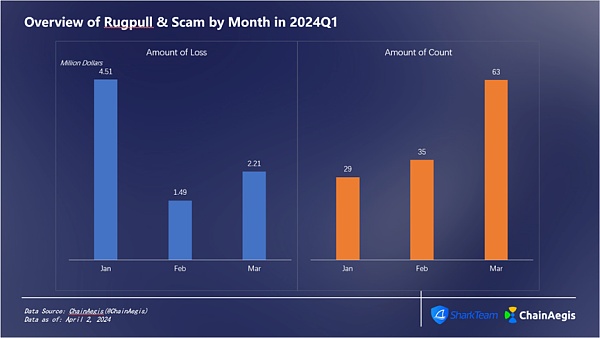

如下圖(圖6)所示,Rugpull & Scam事件1月發生29起,之後逐月增加,3月發生約63起;1月損失約451萬美元,2月損失約149萬美元。根據ChainAegis分析,事件發生集中在主流鏈Ethereum和BNB Chain,BNB Chain 項目Rug Pull事件發生頻率遠高於Ethereum。

除此之外,2月25日,Blast生態的GameFi項目RiskOnBlast發生Rugpull。據ChainAegis分析顯示,RiskOnBlast的地址0x1EeB963133f657Ed3228d04b8CD9a13280EFC558在22日至24日間,共募資420枚ETH,價值約125萬美元,隨後卻兌換成DAI,轉移至ChangeNOW、MEXC、Bybit等交易所存款地址中套現。

Figure 6:Overview of Rugpull & Scam by Month in 2024Q1

2.3 釣魚攻擊

如下圖(圖7)所示,釣魚攻擊在1月發生頻率最高共39起,造成損失金額約2915萬美元;2月發生頻率最低共21起,造成損失金額約1134萬美元。SharkTeam提醒大家,牛市中市場活躍,空投機會也多,但大家要提高警惕,避免被Angel Drainer、Pink Drainer等活躍的釣魚團夥攻擊,轉账和授權時一定要仔細檢查交易信息。

Figure 7:Overview of Phishing by Month in 2024Q1

三、典型案例分析

3.1 合約精度計算漏洞

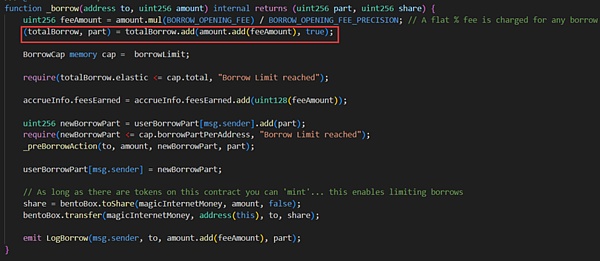

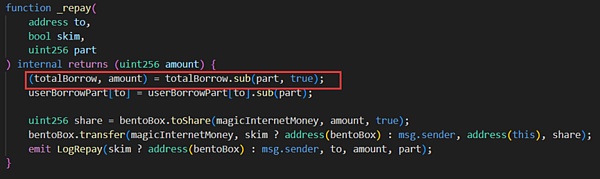

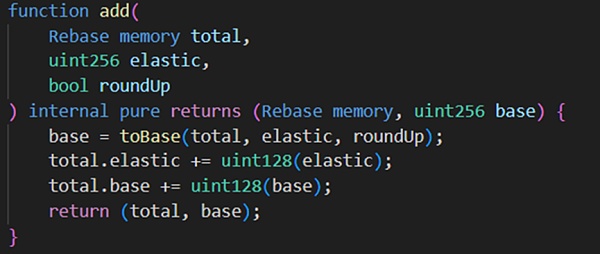

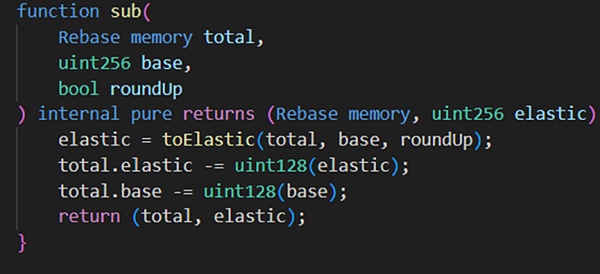

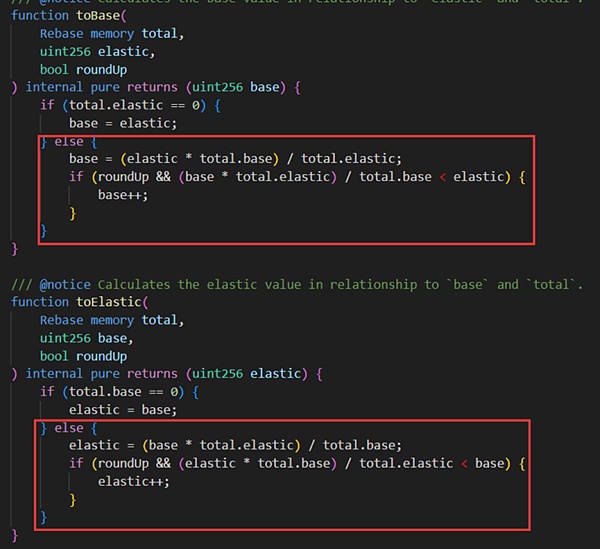

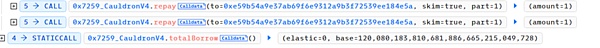

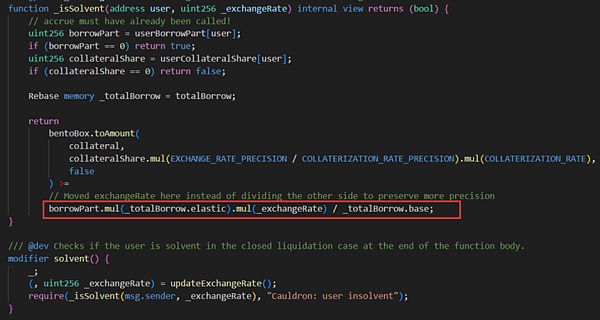

2024年1月30日,MIM_SPELL遭受閃電貸攻擊,因爲精度計算漏洞,損失650萬美元。被攻擊原因是項目方的智能合約在進行借貸變量計算時精度出現了漏洞,使得關鍵變量elastic和base值被操縱後比例失衡,導致計算抵押物和借貸數量時出現問題,最終超額借出MIM代幣。被攻擊合約(0x7259e1520)中borrow函數和repay函數在對elastic和base兩個變量進行計算時,都採用了向上取整的方式。

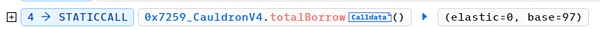

攻擊者(0x87F58580)首先通過償還其他用戶借款的方式,將elastic變量和base變量分別設置爲了0和97。

隨後不斷的調用borrow函數和repay函數並且參數amount都爲1,在第一次調用borrow函數時,由於elastic=0,會執行上述if邏輯並回到add函數中。這樣會導致elastic = 1,base = 98。攻擊者(0x87F58580)再調用borrow函數並傳入1,由於elastic=1,會執行else邏輯,計算出的返回值爲98,這樣在回到add函數中時,elastic=2,base變量爲196.

但此時攻擊者(0x87F58580)調用repay函數並傳入1,由於elastic=2,會執行else邏輯,計算出的elastic變量本來爲 1*2/98 =0,但由於下面存在向上取整的步驟,導致計算出的返回值1,這樣在回到sub函數中時,elastic變量又變回1,而base變量爲195。可以看到在經歷一次borrow-repay循環後,elastic變量不變而base變量近乎翻倍,利用這一漏洞,黑客頻繁進行borrow-repay函數循環,最後再調用一次repay,最終使得elastic=0 base = 120080183810681886665215049728。

當elastic和Base變量之間的比例嚴重失衡後,攻擊者(0x87F58580)添加極少量抵押物後即可借出大量MIM代幣,完成攻擊。

3.2 DeGame被釣魚攻擊事件與Pink Drainer詐騙團夥

2024年3月,一名Web3用戶在不知情的情況下點擊了被盜號的DeGame官推發布的釣魚鏈接並遭受損失。

事後,該用戶誤以爲DeGame在此過程中監守自盜所以在推特上公开了這一事件,一衆KOL和媒體及相當一部分用戶在不知情的情況下將此事持續擴散,對DeGame的品牌形象和平台口碑造成了很大的影響。

事發後,DeGame啓動了緊急預案,幫助受害用戶嘗試追回資產,DeGame釣魚攻擊事件的經過大致如下:

(1)3月14日4:00 AM至9:30 AM期間,DeGame官方X账號 ( @degame_l2y ) 日發送4條空投推文,推文中空投鏈接爲均爲仿制DeGame官方的釣魚網站。一名用戶反饋,自己點擊該空投鏈接後損失約57 PufETH;

(2)DeGame官方推特運營人員在9:30 AM之後發現了平台上的釣魚鏈接並刪除。同時DeGame通過官方社媒和社區向全體用戶同步這一消息,並發布了提示公告。

(3)受害用戶在DeGame官方推特账戶異常的時間段內,瀏覽到了釣魚網站鏈接及攻擊者發布的說明文字,他在不知情的情況下以爲該鏈接確實系DeGame官方聯合其他項目方舉辦的代幣空投活動,點擊鏈接後按照攻擊者預設的提示進行操作,丟失了資產。

(4)用戶點擊釣魚網站連接錢包後,網站會自動檢測錢包地址中有無資產。若有資產,將直接彈出Permit Token Approval交易籤名。與常規的交易籤名所不同的是,該籤名完全不上鏈,完全匿名,很可能被用於非正當途徑。另外用戶也不需要事先授權,就能通過附加一個授權籤名(Permit)與應用合約交互。

(5)在此次被盜事件中,釣魚黑客獲取到了被盜用戶授權給釣魚合約地址0xd560b5325d6669aab86f6d42e156133c534cde90的Permit Token Approval交易籤名,並在攻擊交易中提交Permit調用Approve獲取代幣授權後轉移被盜資金。

(6)釣魚工具的提供者爲黑客詐騙團夥Pink Drainer,Pink Drainer是一款惡意軟件即服務(Malware-as-a-Service,MaaS),能夠讓攻擊者快速建立惡意網站,通過該惡意軟件獲取非法資產。在這筆被盜交易中約有25%左右的被盜資金轉移到了PinkDrainer: Wallet 2,即釣魚團夥PinkDrainer的編號2錢包地址,系釣魚實施方在使用釣魚團夥PinkDrainer 的釣魚工具後給PinkDrainer的自動分成。

3.3 批量Rugpull導致事件數量激增

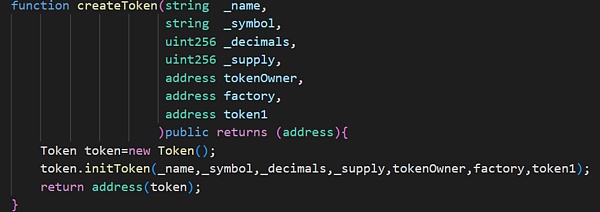

2024年Rugpull事件數量激增和RugPull工廠合約批量創建Rugpull代幣有很大關系,SharkTeam安全研究團隊對這些Rugpull事件進行了詳細分析。在分析過程中,我們發現BNB Chain上的Rugpull工廠合約在過去一個月內已經發起了70多次Rugpull,批量Rugpull事件通常具有如下行爲特徵:

(1)這些代幣都是由代幣工廠合約進行createToken操作創建的。在createToken函數中,創建代幣時需要傳入以下參數:代幣名稱、代幣符號、精度、供應量、代幣所有者地址、創建代幣對的工廠合約地址以及BUSD-T穩定幣地址。其中,創建代幣對的工廠合約使用了PancakeSwap的工廠合約,並且每個代幣都有不同的所有者地址。

(2)代幣所有者利用其它地址對Rugpull代幣進行批量买入和賣出操作。在买入和賣出操作下,代幣的流動性明顯增加,價格也會逐步上漲。

(3)通過釣魚等方式宣傳,誘惑大量用戶購买,隨着流動性增加,代幣價格翻倍。

(4)代幣的價格達到一定的數值時,代幣所有者進場sell操作進行Rugpull。這一系列行爲背後有一個分工明確的Web3詐騙團夥,構成了一個黑色產業鏈,主要涉及熱點搜集、自動發幣、自動交易、虛假宣傳、釣魚攻擊、Rugpull收割等環節。所發的Rugpull虛假代幣都與行業熱點事件緊密相關,具有較強的迷惑性和鼓動性。用戶需時刻提高警惕,保持理性,避免損失。

四、總結

2024第一季度因安全事件造成的總損失達到4.62億美元,本季度幣價上漲等因素對總金額的增加有一定的影響,但總體而言,Web3安全形勢不容樂觀。智能合約邏輯漏洞、Rugpull黑色產業鏈、釣魚攻擊等是威脅用戶加密資產安全的主要原因,希望Web3用戶和項目方能盡快提高安全防範意識,減少損失。About us

SharkTeam的愿景是保護Web3世界的安全。團隊由來自世界各地的經驗豐富的安全專業人士和高級研究人員組成,精通區塊鏈和智能合約底層理論。提供包括風險識別與阻斷、智能合約審計、KYT/AML、鏈上分析等服務,並打造了鏈上智能風險識別與阻斷平台ChainAegis,能有效對抗Web3世界的高級持續性威脅(Advanced Persistent Threat,APT)。已與Web3生態各領域的關鍵參與者,如Polkadot、Moonbeam、polygon、Sui、OKX、imToken、Collab.Land、TinTinLand等建立長期合作關系。

官網:https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Telegram:https://t.me/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

標題:SharkTeam:2024年第一季度Web3安全報告

地址:https://www.coinsdeep.com/article/112210.html

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。