地址中毒詐騙加強版「小額代幣釣魚」是什麼?鏈上已有800萬美元被盜

發表於 2023-04-12 14:00 作者: 區塊鏈情報速遞pro

據 X-explore 調查指出,近期兩種新型代幣釣魚攻擊已經竊取高達 800 萬美元,提醒鏈上用戶交易之前請再次確認交易地址是否完全一致。本文內容經 X-explore 授權提供,原出處為《New Tactics and Trends about Transfer Phising Attacks, $8 Million has been stolen》。 (前情提要:零U投毒駭客上月獲利「203萬鎂USDC」,累計受害達 2237 萬美元 ) (背景補充:零U投毒猖獗》Metamask教你「5招自保」、V神:建議用ENS )

本文目錄

近半年以來,零價值轉移的釣魚手法不斷發生,鏈上監測工具顯示,目前此類釣魚攻擊手法已經演變成小額代幣轉移釣魚和偽造代幣轉移釣魚。這種新型釣魚攻擊已經竊取高達 800 萬美元,加上之前有關零價值代幣轉移釣魚「地址中毒」的調查統計,鏈上總損失已經達到 3200 萬美元。

在進行交易時再三的檢查地址,錢包APP 以及區塊鏈瀏覽器團隊應該及時改進產品的安全功能。另外,X-explore 可以為這種攻擊提供實時地址標籤。

二、舊式手法 — 零價值轉移釣魚攻擊概覽

自 2022 年 11 月以來,鏈上出現了一種釣魚攻擊方法,攻擊者會特別創建與鏈上交易者類似的地址,然後向鏈上用戶發送大量零價值代幣的轉移數據,誤導用戶交易錯誤地址,藉此獲利。

這種類型的攻擊有以下特色

攻擊隱蔽且無所不在,攻擊者創建的地址與正常地址幾乎沒有不同,因為區塊鏈瀏覽器會自動省略地址的中間字符,所以攻擊者只需要專注在創建與使用者地址字符首尾相符的地址。另外,由於主流代幣邏輯不會去驗證零價值代幣的轉移,因此任何人都可以發起這類轉移,這意味著任何交易都可以植入每個鏈上使用者的交易列表中。

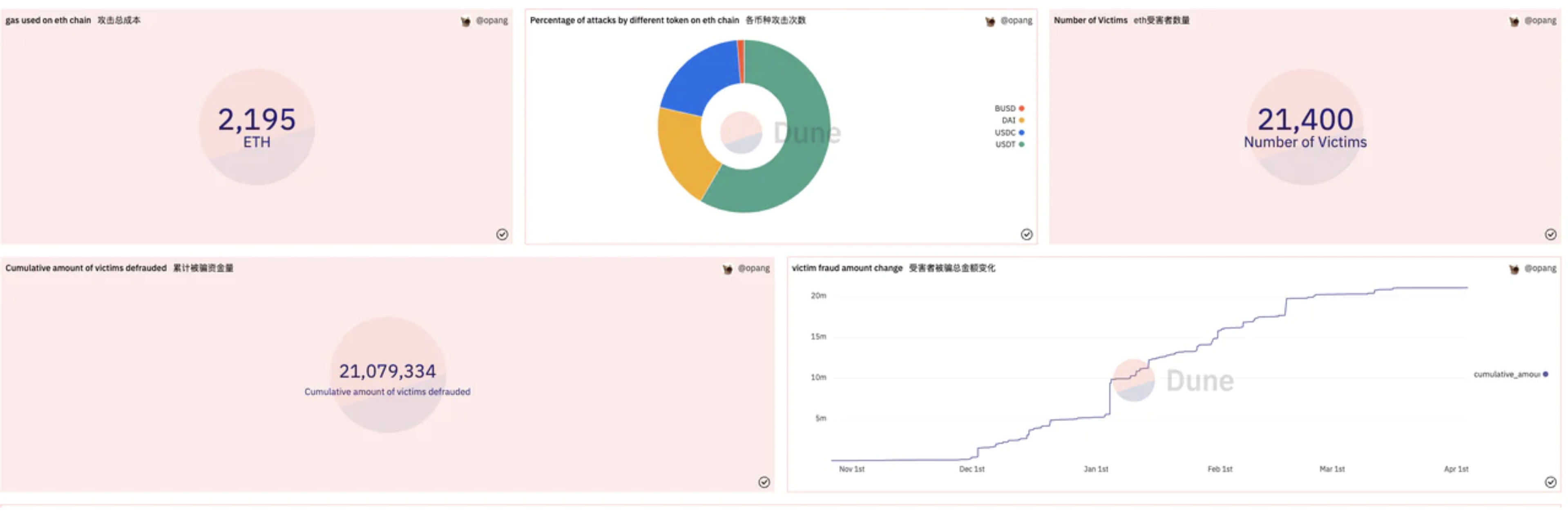

此種釣魚攻擊低成本並且高回報,僅在以太坊鏈上進行的釣魚攻擊的 GAS 費用就有 2,000 ETH (約 400 萬美元),而通過著種騙局竊取的資金高達 2,100 萬美元。

三、新型手法 — 小額代幣轉移釣魚攻擊

1. 原理介紹

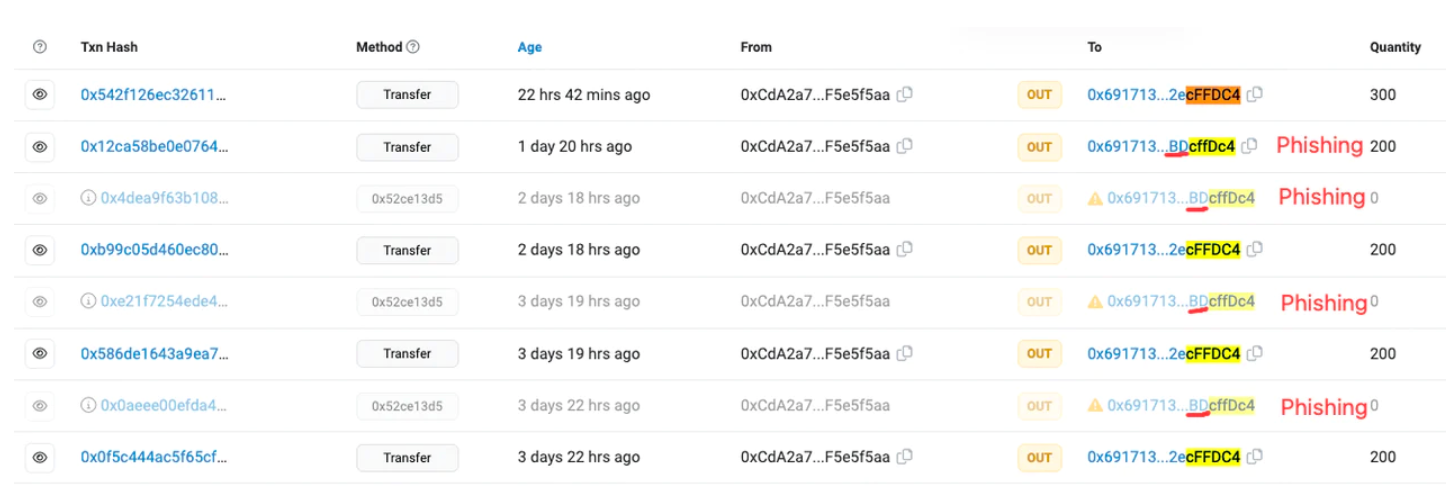

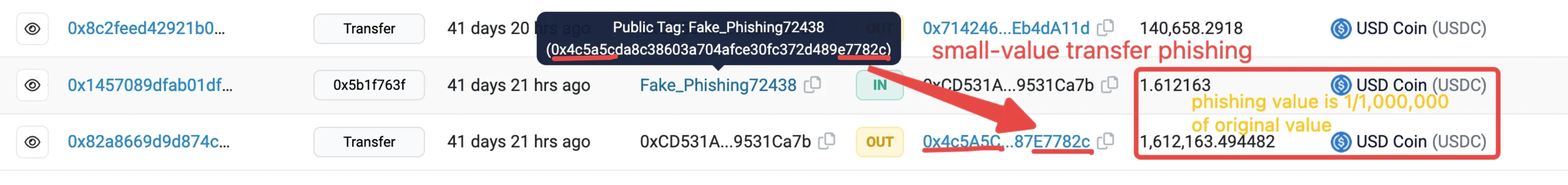

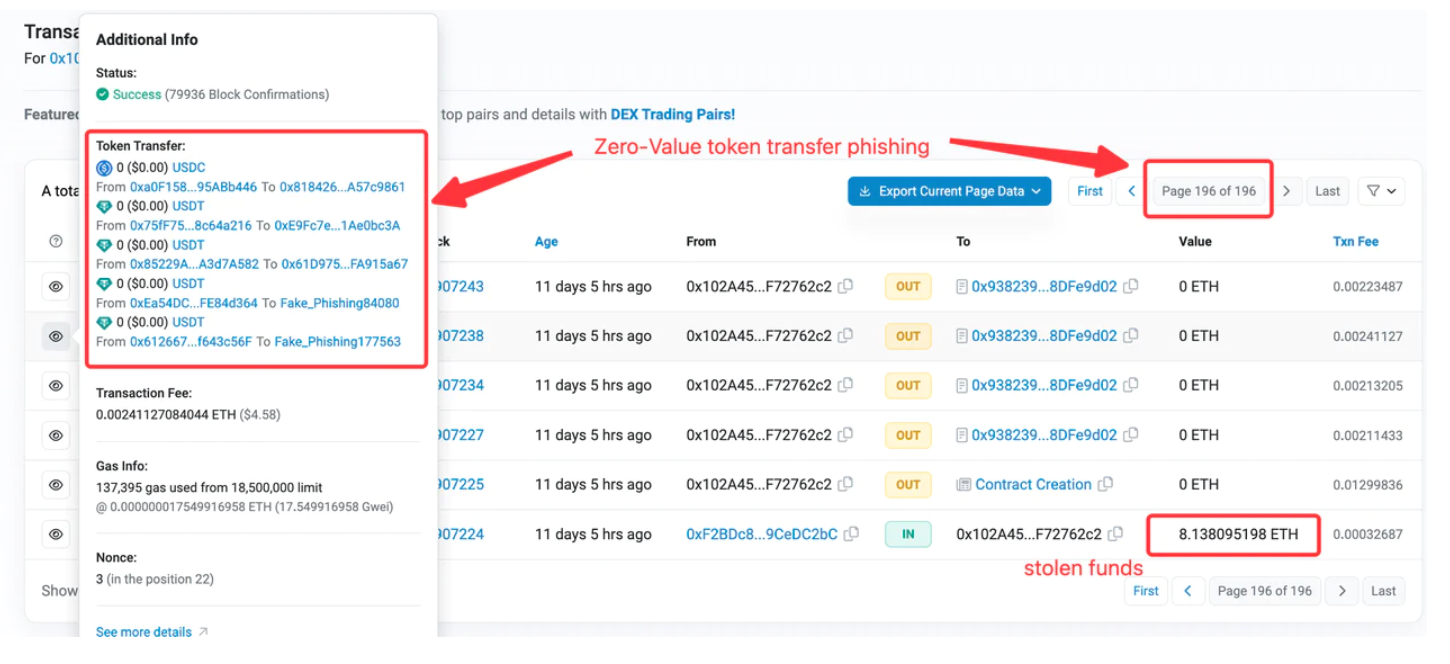

攻擊者在監測正常代幣的轉移後,將原本交易代幣量縮小十萬倍或是百萬倍,然後通過交易錢包將其發送給受害者,藉此規避傳統的零價值代幣釣魚監控,包括繞過 Etherscan 的零價值轉移釣魚攻擊警告。通過真實轉移增加地址的可信度,便於欺騙更多受害者。

2. 攻擊情況

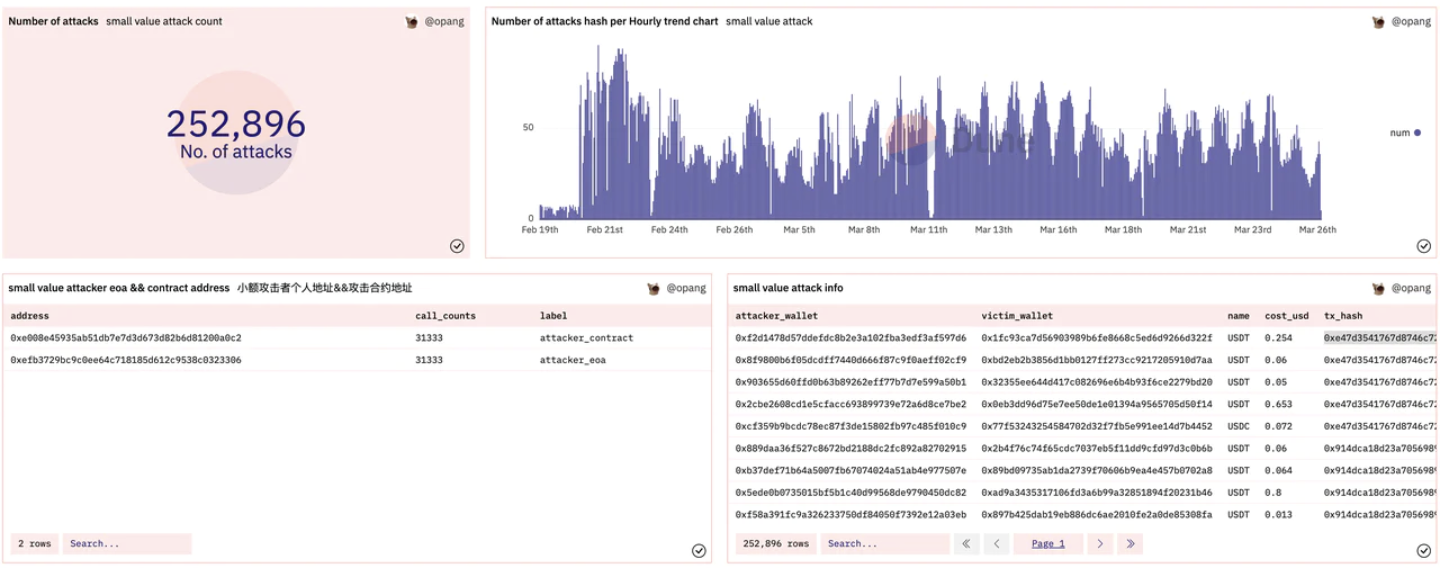

小額代幣轉移釣魚攻擊首次出現在 2023 年 2 月 19 日,一直持續到3月26日,共有25萬次釣魚攻擊植入到用戶的交易列表中。目前,以太坊網路中只有一個小額代幣轉移釣魚攻擊者。

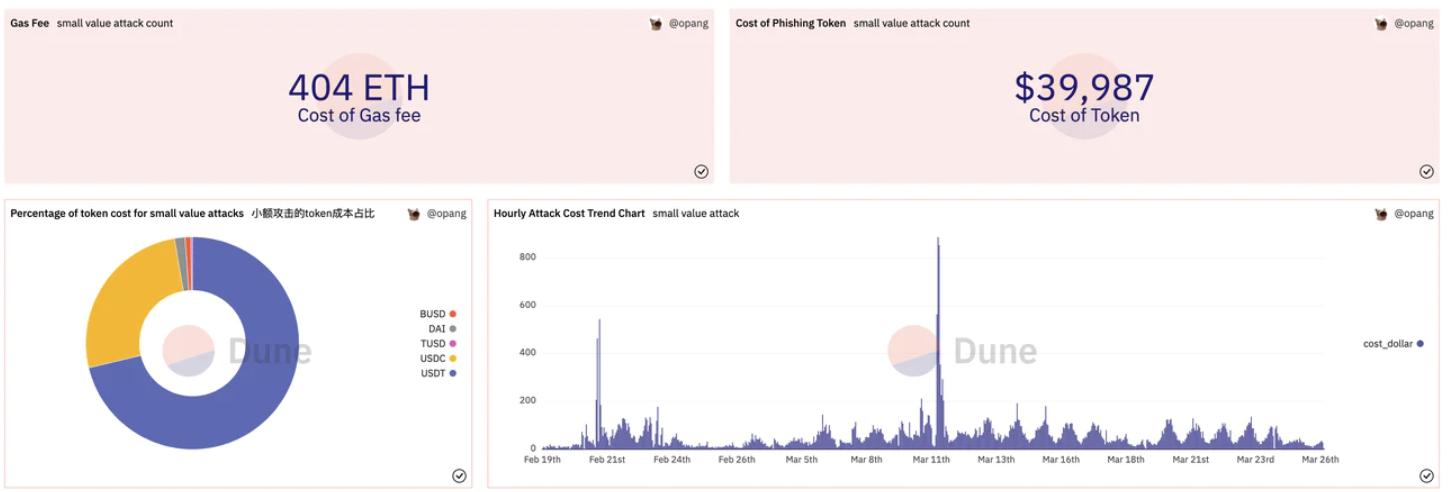

攻擊者發起了3萬次合約調用攻擊,總 gas 費用為 404 ETH(約72.2萬美元),小額代幣成本約為4萬美元。其中,USDT 的釣魚代幣成本佔所有釣魚代幣的 71 %。

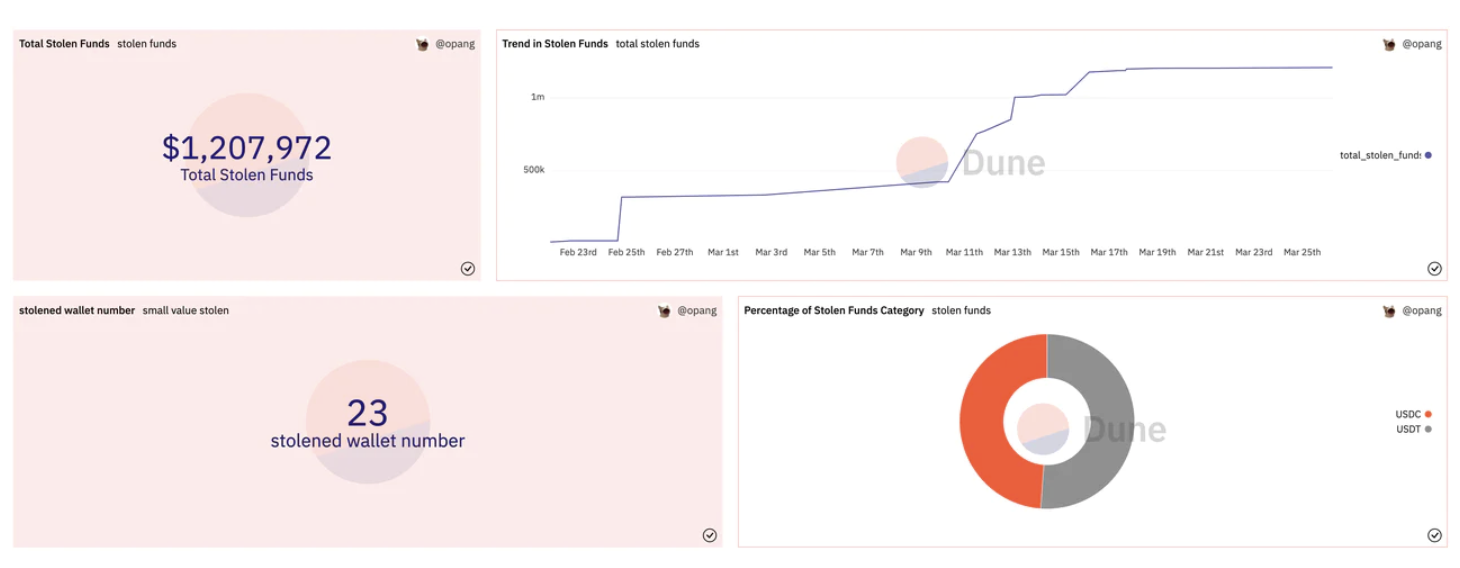

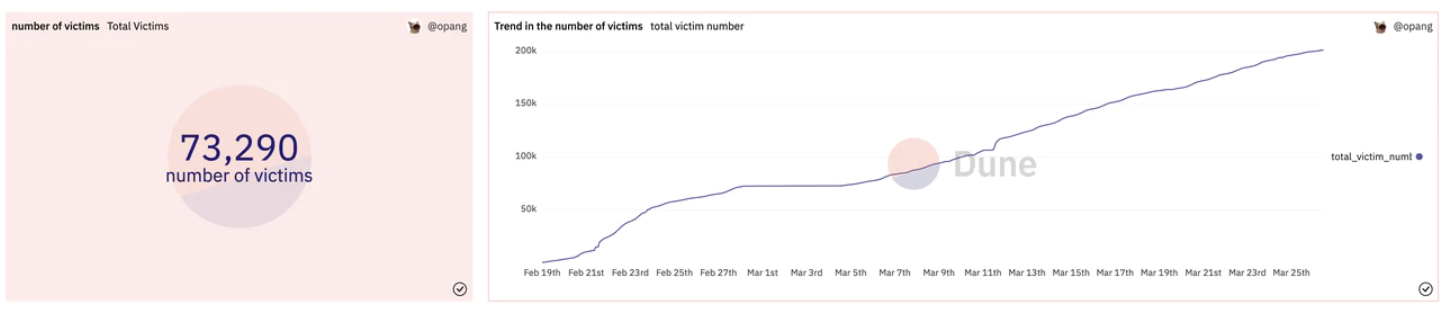

總共有 73,000 位用戶遭遇這種攻擊,其中有 23 位用戶不幸地轉錯地址,損失總計 120 萬美元,在被竊取的資金中,USDC 和 USDT 分別佔 51% 和 49%。

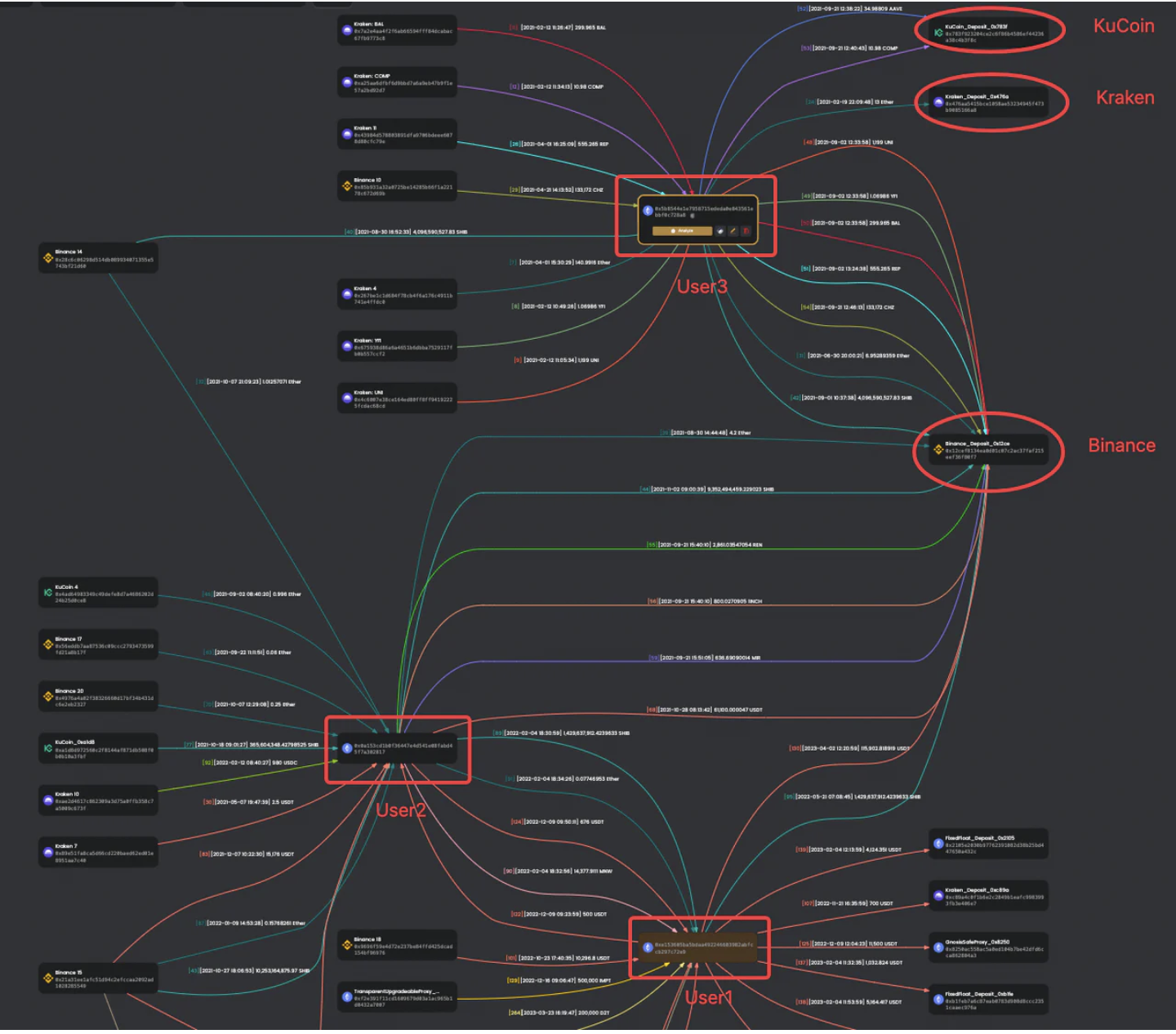

3. 攻擊追蹤

攻擊者的資金來源來自於其他釣魚地址,追溯到最早的地址,資金來源是去中心化交易所 FixedFloat。

攻擊者的真實地址:

User1:0xe153605BA5bDAa492246603982AbfCcb297c72e9

兩個常用地址也與真實地址有關:

User2:0x0a153cd1b0f36447e4d541e08fabd45f7a302817

User3:0x5b8544e1e7958715ededa0e843561ebbf0c728a8

攻擊者地址也與Binance、Coinbase、Kucoin 和 Kraken 交易所的存款地址有關,可以通過交易所的KYC信息進一步調查。

攻擊者的資金流向主要包含三個部分:

1. 將竊取來的資金作為其他攻擊的來源,例如:零價值轉移釣魚攻擊的 gas 費用。

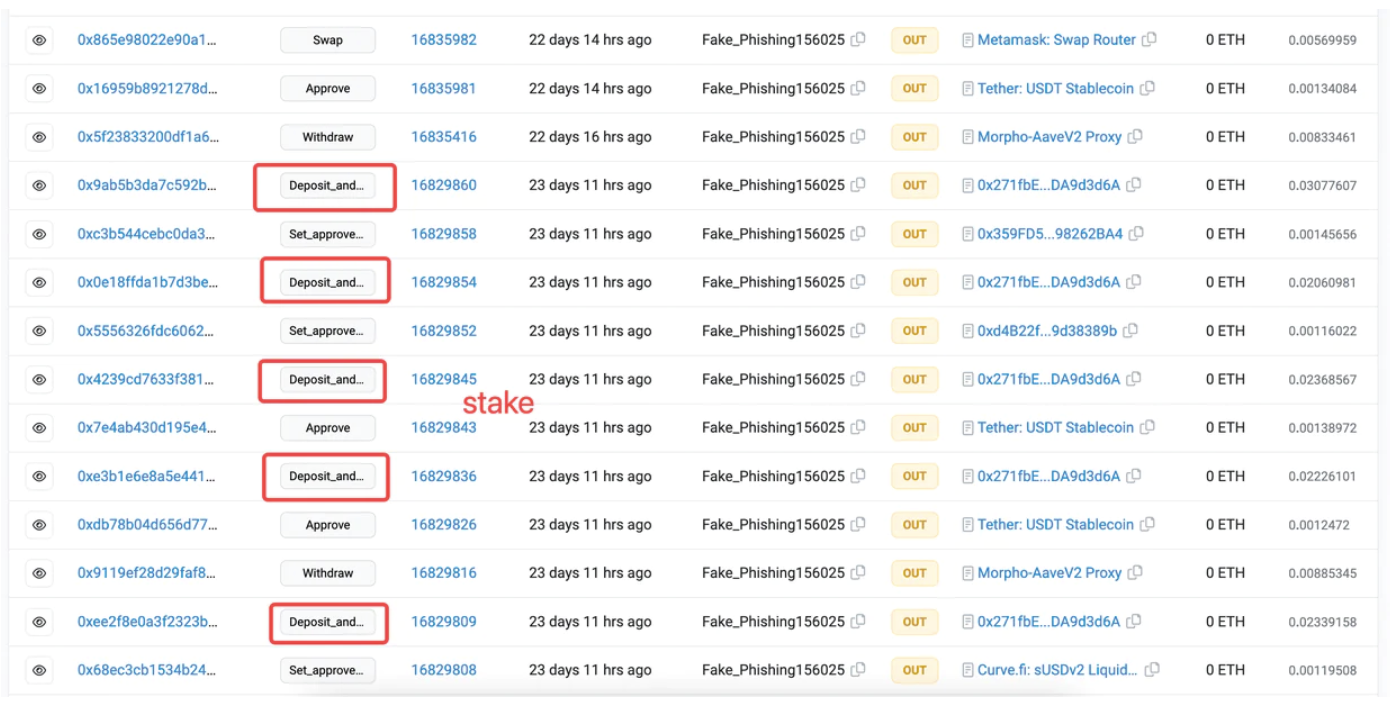

2. 將資金留在當前地址,或者參與質押賺取收益。

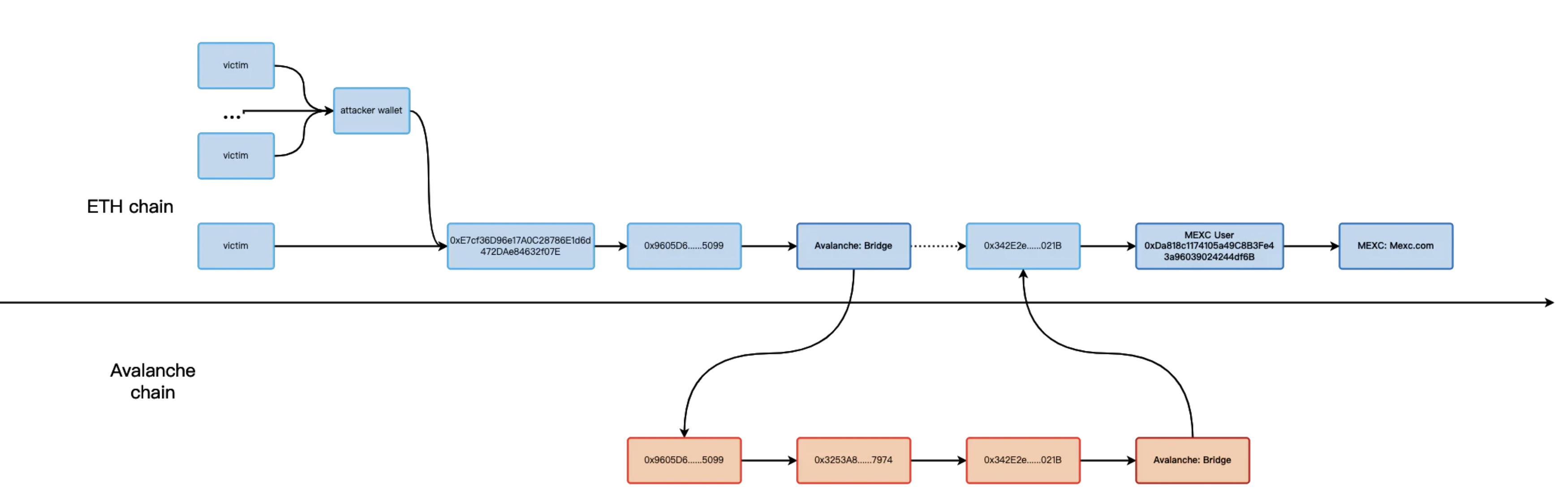

3. 洗錢資金。例如攻擊者將 130 個 ETH 跨鏈到 Avalanche,然後在 Avalanche 經過多次轉移再跨鏈回以太坊,最後將錢轉至 MEXC 進行提領。

MEXC用戶存款地址:0xDa818c1174105a49C8B3Fe43a96039024244df6B

四、新型手法 — 偽造代幣轉移釣魚攻擊

1. 原理介紹

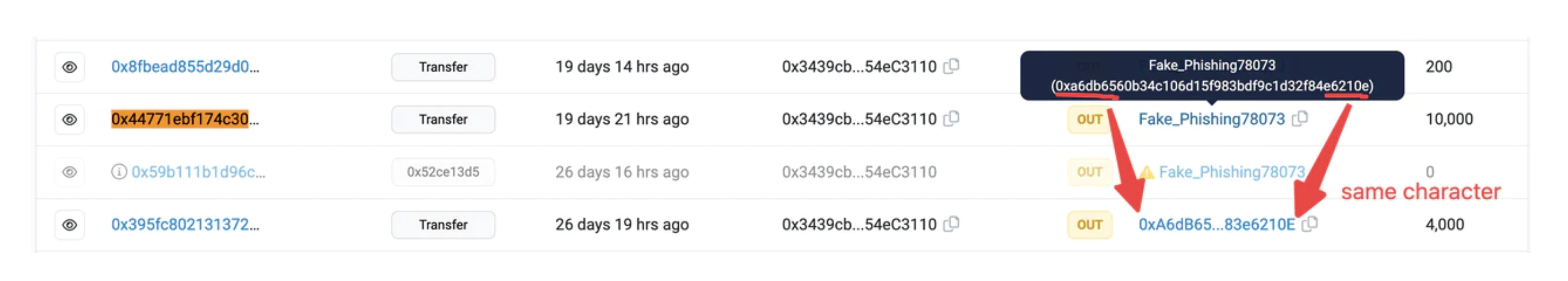

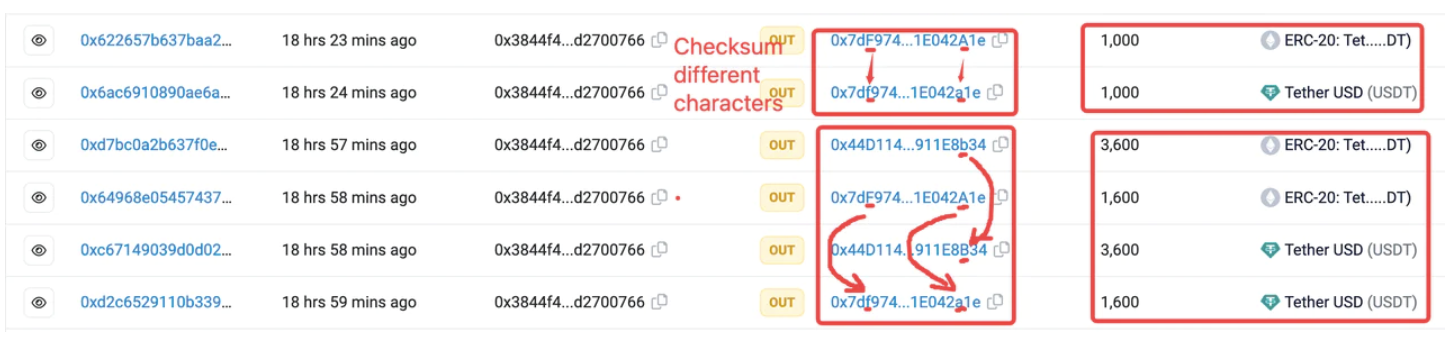

攻擊者在監控代幣轉移後,會創建與原代幣同名的偽造代幣,並且傳送相同數量的偽造代幣到交易者的地址。詐騙地址與原本地址在 Etherscan 中有完全相同的數字,經過校驗後只有 1 至 2 個字母大小寫的區別。

2. 攻擊情況

偽造代幣轉移釣魚攻擊從 2023 年 3 月 18 開始,預計是一項長期的釣魚攻擊,類似於零價值代幣轉移釣魚攻擊。

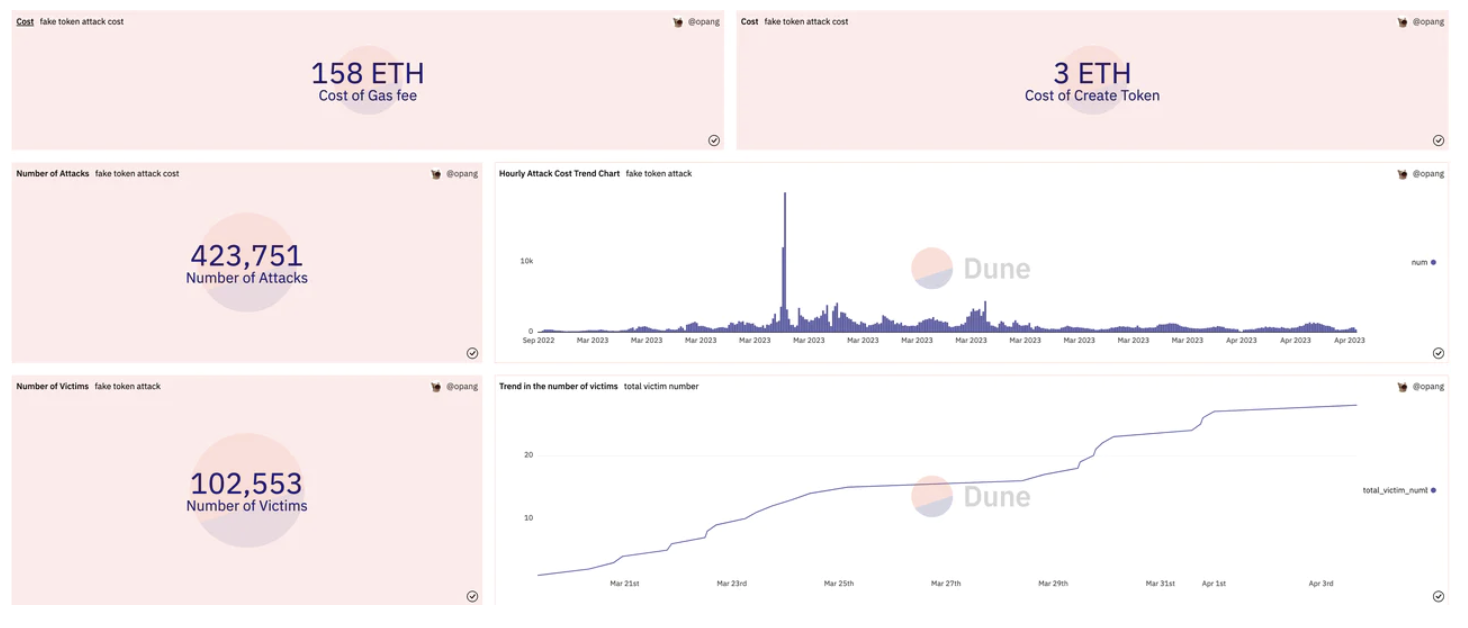

自 3 月 18 日起的 19 天之中,偽造代幣的投毒釣魚攻擊花費 158 ETH 的 gas 費用,總共投放 423,000 個地址,累計受害者高達 102,000 人 。

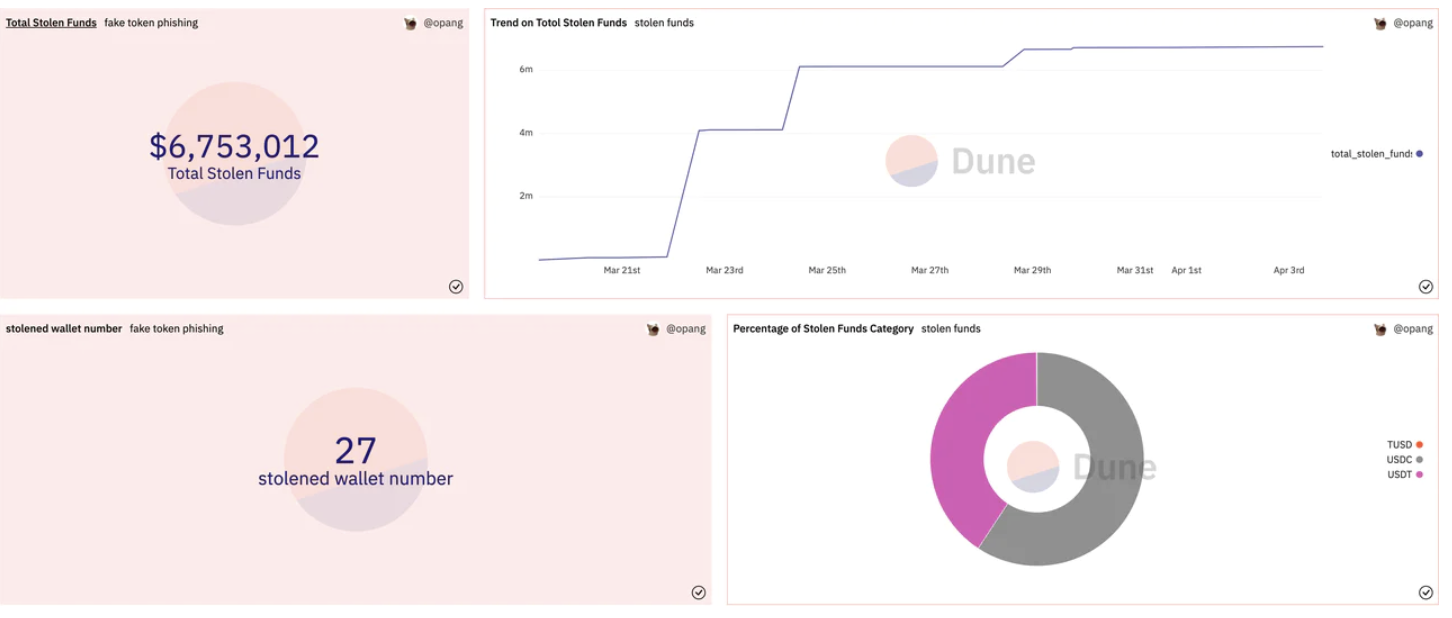

在過去的 19 天內,共有 27 人遭受損失,被竊取金額為 675 萬美元,其中 60 %是 USDT,40 %是USDC。

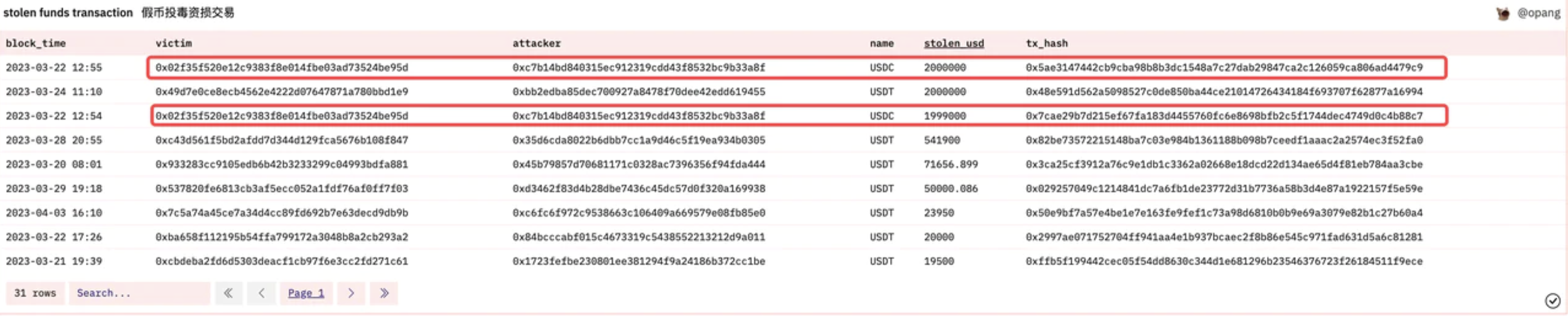

最嚴重的受害者在兩次連續交易中誤轉了總價值 400 萬美元的 USDC (0x02f35f520e12c9383f8e014fbe03ad73524be95d)。

3. 攻擊追蹤

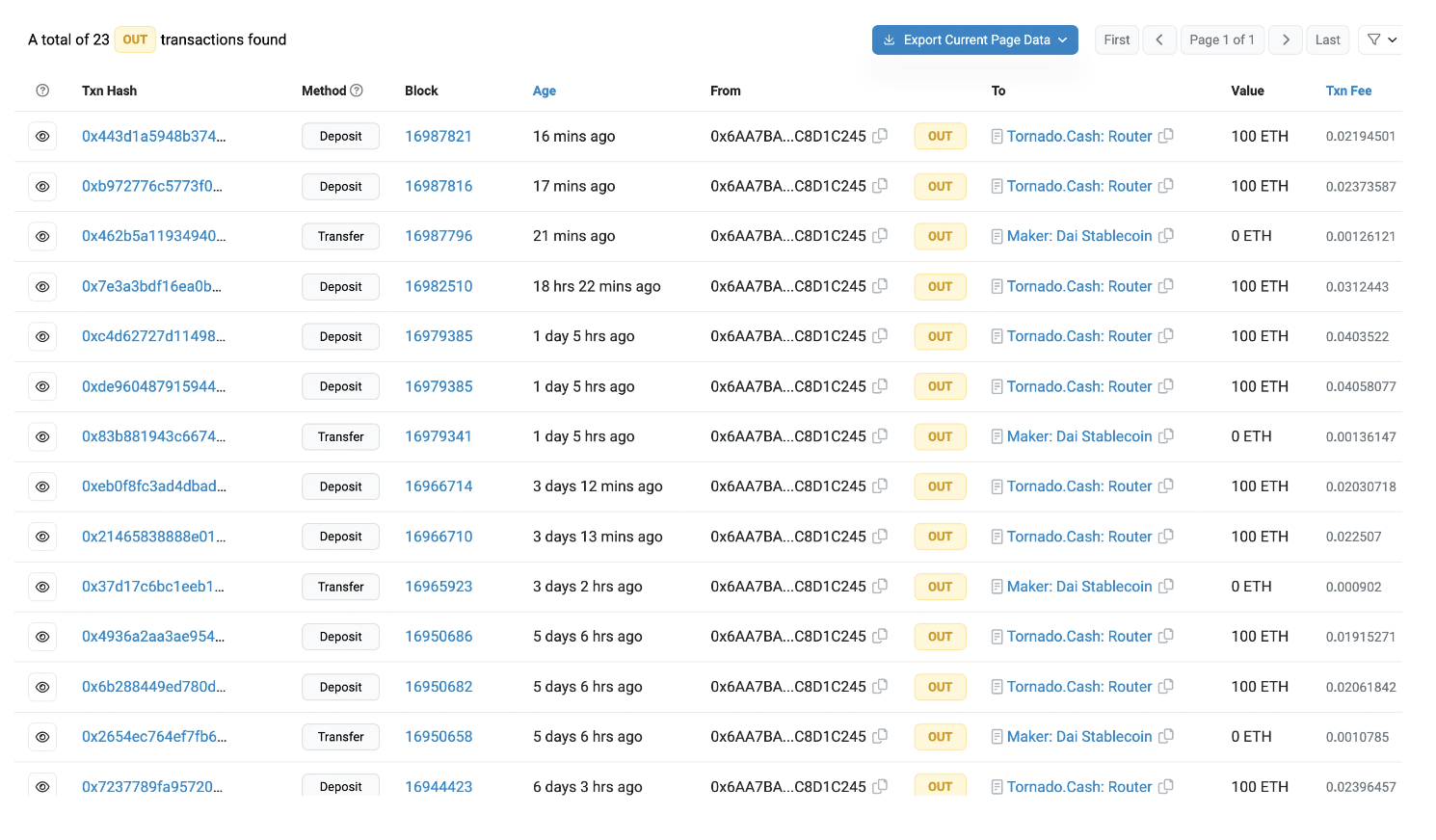

攻擊者的資金來源與流向都與 Tornado.cash 有關,僅從地址0x6AA7BA04DD9F3a09a02941901af10d12C8D1C245 來看,已有 1,500 ETH 流入 Tornado.cash 。

五、結論

- 本篇文章提供了數據可視化圖表和兩款進階版釣魚攻擊手法,揭祕了駭客在鏈上攻擊的最新趨勢與技術。

- 由於這些惡意攻擊,Etherscan 瀏覽器上的用戶體驗大幅下滑,需要幾秒鐘的時間才能判斷一筆交易是真是假,而大量的假數據佔據了區塊鏈的空間,使得區塊鏈更加的難辨真偽。

- X-explore 建議所有區塊鏈使用者不要從區塊鏈上複製地址進行交易,並且不要完全信任區塊鏈瀏覽器和錢包的身份識別和防範方法。駭客總是能夠突破任何的防禦技術,並且他們的釣魚地址往往防不勝防,建議所有鏈上使用者在離線的情況下獲取地址,進行交易之前再次確認地址是否完全一致,並建立自己專屬的地址清單。

Dune Dashboard:https://dune.com/opang/zero-value-token-transfer-phishing-scam

?相關報導?

安全警告》我的錢包地址莫名出現一筆USDT交易記錄?小心ETH新型 Defi 釣魚騙局

Metamask宣布與Opensea「合作防詐騙」,交互釣魚合約將自動跳警告

小狐狸 MetaMask 宣布兼容 EIP-4361!可用以太坊域名登錄、防釣魚

標題:地址中毒詐騙加強版「小額代幣釣魚」是什麼?鏈上已有800萬美元被盜

地址:https://www.coinsdeep.com/article/12211.html

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。