Certik沒有發現Rug Pull項目的代碼中有暗門

發表於 2023-05-08 11:33 作者: 鏈茶館

作者:北辰

今天有一個非常勁爆的新聞,昨晚11點才开啓公售的Merlin(一個zkSync生態的DEX),到今天上午就發生了Rug Pull,卷走了價值約182萬美金的LP資產。

勁爆的點不在於182萬美金,而在於Merlin部署的代碼剛剛通過了Certik的審計。

起初LP資產從zkSync被提取到了以太坊,外界還以爲是遭到了黑客攻擊,但當受害者檢查了代碼後,才發現原來合約本身就有問題。

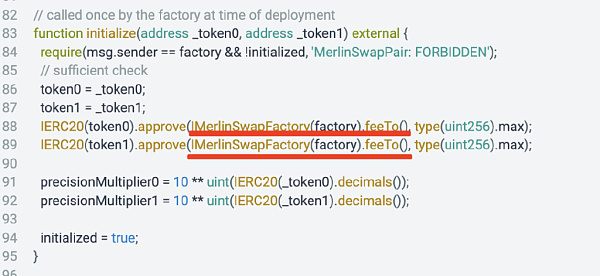

這裏直接援引Twitter博主@ConnorRepeat的分析結論——合約本來就允許feeTo地址(由开發者團隊管理的手續費地址)最大限度地提取LP代幣(token0、token1)。

不過Merlin團隊堅決否認他們是Rug Pull,稱正在分析此次漏洞事件。Certik也稱他們的初步調查結果指向了私鑰管理,而代碼審計不能防止私鑰問題。

總之,他們都對「代碼中有暗門」這件事是視而不見、避而不談、顧左右而言他……

對於Merlin來說,無論是因爲私鑰被泄還是主動Rug Pull,其實二者沒有任何區別。因爲這就像一家中心化交易所在用戶條款中聲明「平台有權提取用戶所有資金」並且用戶的資金確實被提取了,那么負責人進監獄一點也不冤。

不過我們還是把關注點放在Certik以及Web安全賽道。

作爲佔據70%市場份額的Web3安全公司,Certik最大的優勢是便宜。我們可以從極客公園正好是今天發布的《對話Web3安全超級獨角獸CertiK:「譽滿天下,謗滿天下」》來一窺究竟。

“我們報價可以到壓到幾萬甚至幾千美金(對於簡單合約)一次,把Web3安全審計的費用降低了90%以上,並且還在繼續降低。“

而廉價是建立在規模化服務的基礎上。簡單來說就是Certik創造了一套安全引擎,用機審來提高效率。“我們只是不讓安全專家簡簡單單地直接讀源代碼。”

問題是,這套安全引擎是需要安全工程師標注來訓練的,它無法檢測出未被標注過的類型的風險,這在迭代速度非常快的Web3行業裏非常冒險。

Certik沒發現這次Merlin的Rug Pull事件當然是偶然事件,但至少說明Certik的安全工程師在標注漏洞時,沒想到會有开發者頭鐵到直接在代碼中設置feeTo地址最大限度地提取LP代幣……

不過Certik的這種審計模式導致安全率降低以及暴雷事件增多(畢竟訂單7也多)是必然的事情,就像一座城市的霧霾一定會增加肺病的概率,只是具體落在哪些人身上是隨機的。

Web3安全公司Numen創始人Chris向鏈茶館表示,“無論是Web3還是互聯網,安全從來就不是一個點,而是一個面,即使合約、公鏈、錢包經過審計,但網站、辦公網、服務器、PC甚至物理安全等任何一個出現問題,都有可能被黑客控制系統,從而竊取資產,所以最終的主战場一定是實時的安全威脅檢測和防御。”

慢霧創始人余弦在Twitter上表示,“做區塊鏈安全這行當,賺錢能力很重要,有敬畏之心更重要。如履薄冰、如臨深淵…這八個字非常適合這個行當,撕开「繁華」的面紗,你看到的一定是黑暗森林”。

最後我發表一下作爲外行的總結(可噴):

尚處早期的Web3行業,依舊需要作坊式的安全審計公司,像偵探那樣去定制化地發現代碼中隱藏的漏洞,而不是用現成的模板去按圖索驥(這個更適合已經完全成熟了的領域)。

這場貓鼠遊戲才剛剛开始!

標題:Certik沒有發現Rug Pull項目的代碼中有暗門

地址:https://www.coinsdeep.com/article/13196.html

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。