注意!區塊鏈詐騙新手法,先冒名「燒毀巨鯨 nd4.eth」創造新幣

發表於 2023-08-10 20:00 作者: 區塊鏈情報速遞pro

以太坊巨鯨 「nd4.eth」接連幾日的大動作銷毀鉅額資產已引起社群關注,不過需要注意的是,針對該地址的詐騙也開始浮現,尤其需要謹防區塊鏈地址冒充詐騙… (前情提要:無聊猿陪葬愛情!巨鯨nd4.eth再銷毀BAYC、MAYC、BAKC發洩情傷) (背景補充:愛情值多少錢?以太坊巨鯨疑遭女友劈腿,崩潰燒毀2,500顆ETH)

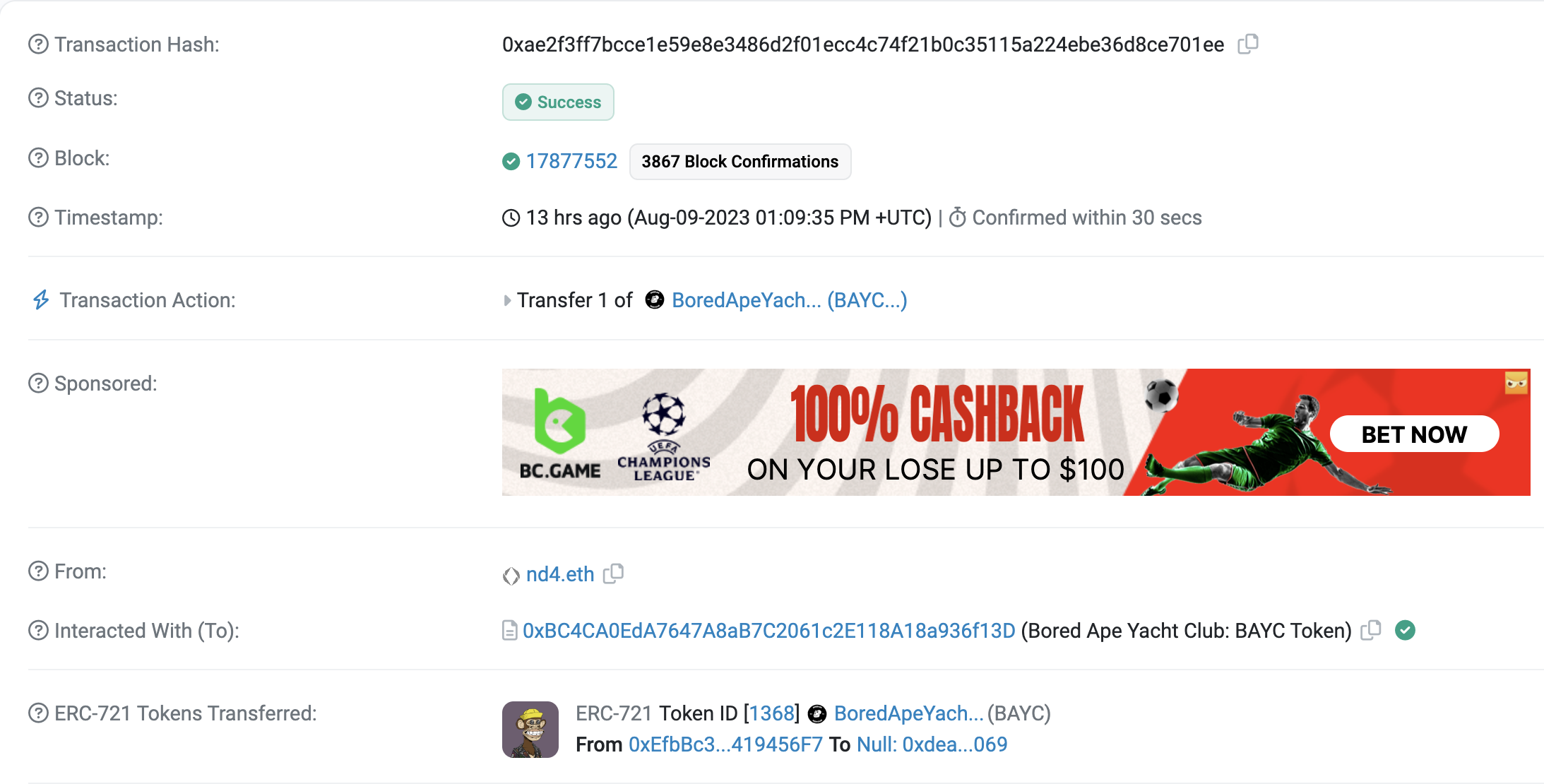

近幾日一名以太坊巨鯨(nd4.eth)的鏈上交易遭到社群瘋傳,先是在 7 月 26 日向一個銷毀地址發送了 2,500 顆 ETH,總計燒毀約 457 萬美元價值的以太幣。

今(10)早他再向相同地址燒毀了 BAYC、MAYC、BAKC 三枚 NFT,以地板價加總,總計約為 37.4 ETH(市值約為 7 萬美元 )。

注意!區塊鏈地址冒充詐騙

儘管尚無法得知 nd4.eth 屢屢燒毀其資產的真正原因,但接連幾日的大動作 nd4.eth 已獲得社群大量的關注。

向來腦筋動很快的加密社群,想當然不會放掉這次的機會,除了許多名為「nd4.eth 迷因幣」開始氾濫發行外,針對該地址的詐騙也開始浮現。

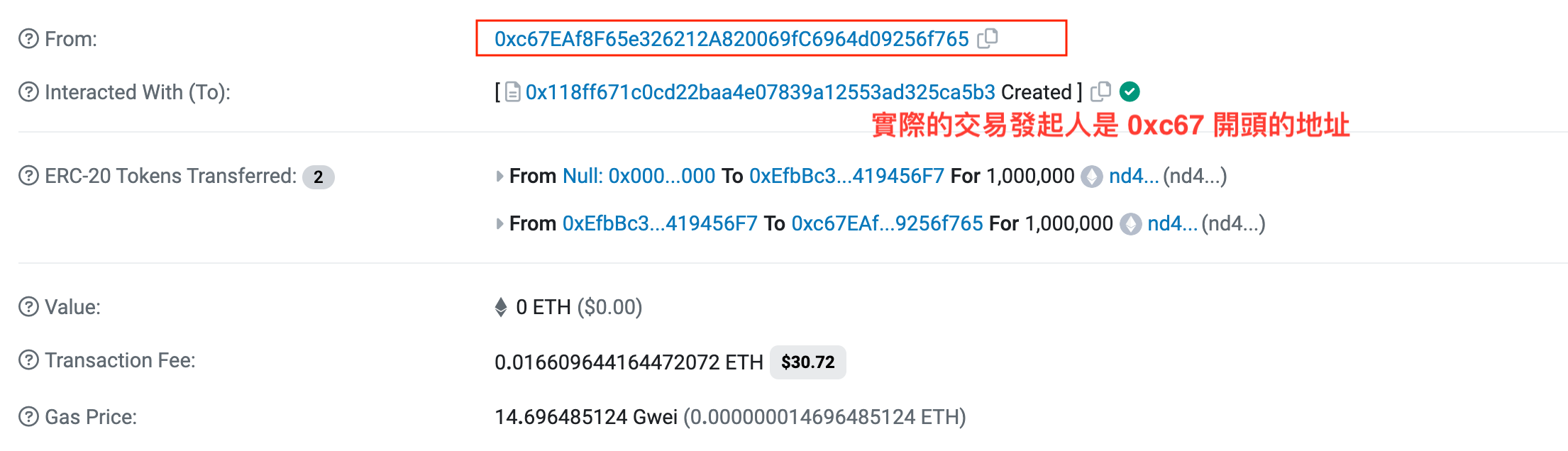

若從 Etherscan 瀏覽器觀看,可能以為 nd4.eth 發布某代幣、向某地址轉帳又或者添加流動性…等,但其實這是一種典型的區塊鏈地址冒充騙局。

對此,加密研究員 Haotian 解析:

詐騙分子先創建一個合約,程式碼邏輯裡直接寫上從黑洞地址向 nd4.eth發送一筆 ERC20 代幣,然後同樣通過合約從 nd4.eth 向某個地址轉帳或某個 Pool 添加流動性。

因此,直接從瀏覽器看,很容易誤認為是 nd4.eth 地址本人在操作轉帳和添加流動性行為,實際上細看該 ERC20 合約就會發現:「transfer 功能的調用根本不用驗證 Spender 的身份,也不用 Spender 進行 Allowance 授權,合約層面直接就觸發了一筆轉帳。」

換而言之,原發起方透過調用 nd4.eth 地址的合約參數,讓大家誤以為這筆交易由 nd4.eth 發起,但事實上這筆轉帳 nd4.eth 並無參與。

總結來說,Haotian 提醒用戶查看瀏覽器時,務必仔細檢查「交易合約」的正確地址,否則很容易掉入詐騙者的騙局之中,尤其是當前許多有熱度的地址都會被詐騙分子以冒名發幣的形式騙取用戶參與。

另外,Haotian 也為大家科普幾個知識點,以太坊底層是合約控制模型,以大家持有的 USDT 資產進行轉帳為例,邏輯是:

- 1)大家持有的只是調動 USDT 合約的一種權限;

- 2)通過 Swap 合約要花費 USDT 時,需要先 Approve Swap 合約調用 USDT 合約代花費;

- 3)Swap 合約具體調用時,USDT 合約會先校驗 Spender 身份然後再核查 Amount 是否低於該帳戶Balance;

- 4)最後成功實現 ERC20 代幣的轉帳。

標題:注意!區塊鏈詐騙新手法,先冒名「燒毀巨鯨 nd4.eth」創造新幣

地址:https://www.coinsdeep.com/article/32000.html

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。