長期位居以太坊執行層漏洞賞金榜榜首 Samczsun的白帽黑客之路

發表於 2022-06-23 22:30 作者: 區塊律動BlockBeats

「U up?」(你醒着嗎?)

這句來自 samczsun 的詢問,是任何 DeFi 項目方最害怕收到的消息之一,因爲這很可能意味着 samczsun 發現了該項目智能合約存在嚴重漏洞,用戶資產隨時有可能被黑客盜走。

在加密世界,各類協議的智能合約漏洞屢見不鮮,成爲黑客眼中誘人的「肥肉」。據 Footprint Analytics 統計,2021 年至少 90 個 DeFi 項目遭遇各種攻擊,初始損失金額超過 10 億美元,給普通用戶帶來極大的損失。不過在黑客肆意妄爲的同時,也有許多白帽黑客在幫助項目方提前發掘智能合約漏洞。

samczsun 就是加密行業最爲知名的白帽黑客,沒有之一。過去幾年,samczsun 通過向項目方私信,至少幫助二十余個項目提前發現系統漏洞,避免了數億美元的損失,包括 Sushiswap、ENS、Rari、Tokenlon 等。

samczsun 的正式身份是著名加密風投機構 Paradigm 研究合夥人,專注於 Paradigm 的投資組合公司以及對安全和相關主題的研究,他的所有公开發聲幾乎都是對加密項目漏洞的報告與分析,以保護加密生態的健康發展。

盡管 samczsun 曾表示會優先考慮審查投資組合公司計劃發布新代碼,但他披露漏洞的項目大部分都並非 Paradigm 的投資組合項目,例如 Sushiswap、ENS、ForTube、Tokenlon 等,這也使得他成爲對 DeFi 生態乃至加密行業安全領域貢獻最大、影響力最高的人物之一。

Dragonfly Capital 合夥人 Haseeb 近期就在採訪中稱,他認爲 samczsun 是在 Web3 工作的最聰明的人。Paradigm 另一名合夥人 Dan Robinson 則將他稱爲加密行業的蝙蝠俠。每當加密生態系統中有大量資金處於危險之中時,就會發出蝙蝠信號,samczsun 就會進來幫助挽救局面。

那么,samczsun 是如何成爲如今的頂級白帽黑客的?鏈捕手在本文中將通過公开資料對他的過往經歷進行大致的梳理與歸納。

從 samczsun 的社交媒體資料來看,其最早的網絡動態是在 2014 年 11 月,當月他加入 Github 並在 11-12 月做出 114 項貢獻。

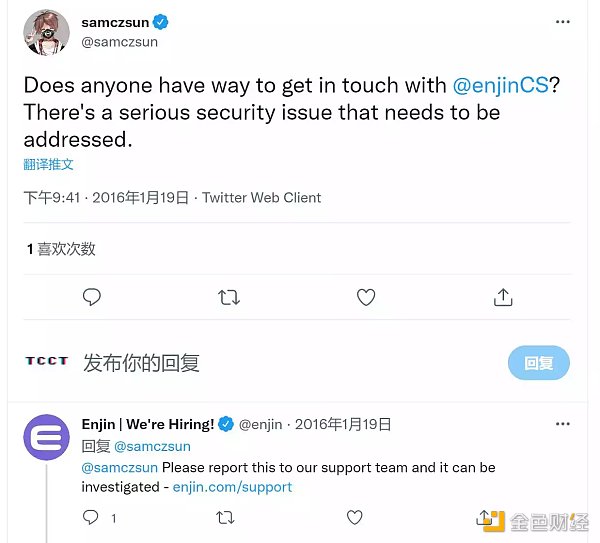

samczsun 最早可追蹤的漏洞挖掘記錄則是在 2016 年 1 月,當時他在推特 @Enjin 官方推特,表示有嚴重的安全問題需要解決,隨後 Enjin 官推回復並提供了一個報告提交鏈接。這個 Enjin,就是如今熱門 NFT 遊戲平台 Enjin,不過當時該項目尚未進入加密與 NFT 賽道。

2017 年,samczsun 在漏洞賞金平台 Hackerone 提交多個項目漏洞,包括印度版美團 Zomato、法律合同分析公司 Legal Robot,並在博客發布過多篇漏洞分析文章。

samczsun 首次公开對 DeFi 協議漏洞進行調查研究是在 2019 年 7 月,彼時他向 0x 協議披露其存在的一個智能合約漏洞,允許惡意行爲者代表任何已批准的 0x 合約花費其資產的外部擁有账戶 (EOA) 創建有效訂單,項目方也不得不關閉協議來修補漏洞,並從頭开始部署 0x v2.1 智能合約。在這次漏洞事件中,samczsun 獲得了 10 萬美元賞金。

samczsun 也從此正式开啓白帽黑客之路,以相當高產的漏洞研究迅速在 DeFi 行業走紅。

此後一年,伴隨着 2020 年的「De-Fi 之夏」熱潮,Samczsun 又發現了 ENS、Livepeer、bZx Network、Curve Finance 等諸多加密項目的潛在漏洞。

其中,Curve Finance 的漏洞可以使任何人都可以利用該漏洞耗盡智能合約,ENS 漏洞可以使 ENS 用戶通過某種方式在將所有權轉讓給其他人後再度取回所有權,這些都是對項目發展產生重大負面影響的漏洞,足見 samczsun 貢獻之大。

「構建軟件的一個常見誤解是,如果系統中的每個組件都經過單獨驗證是安全的,那么系統本身也是安全的。這種信念在 DeFi 中得到了最好的說明,在 DeFi 中,可組合性是开發人員的第二天性。不幸的是,雖然組合兩個組件在大多數情況下可能是安全的,但只需要一個漏洞就會對數百甚至數千名無辜用戶造成嚴重的經濟損失。」Samczsun 在發現衆多 DeFi 項目漏洞後做出如是總結,「安全的組件也可以聚集在一起,使得某些東西變得不安全。」

2020 年初,samczsun 還在 Gitcoin 平台發起贈款,並成爲 Gitocin 第五輪贈款活動募資最多的對象。同期,samczsun 也加入加密安全公司 Trail of Bits 擔任安全工程師。

至 2020 年 9 月,已經在 DeFi 安全領域頗具名氣的 samczsun 在 Paradigm 創始人邀請下,成爲該投資機構的研究合夥人,以「幫助評估潛在投資組合公司的安全狀況,協助當前投資組合公司,推進以太坊生態系統的整體安全。」

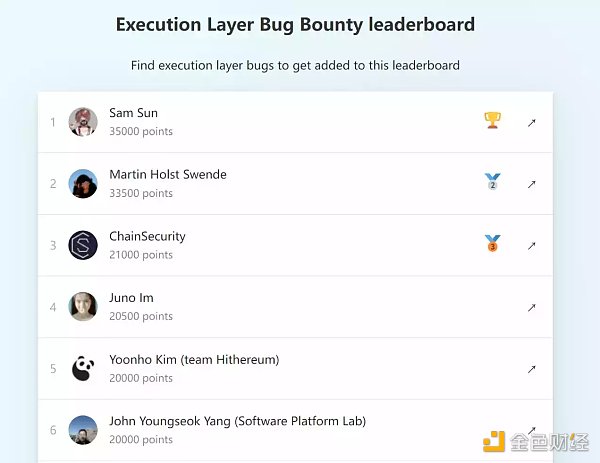

以太坊執行層漏洞賞金排行榜

此後至今,samczsun 繼續其漏洞披露的慣例,涉及 Alpha Homora、DODO、Rari、Tokenlon、ForTube、BendDAO 等項目,其中 Rari 代碼漏洞可能會導致 Fuse 池所有可借用資產被盜。在以太坊基金會公布的以太坊執行層漏洞賞金排行榜上,Samczsun 也長期位居第一名。此外,samczsun 還曾助 dYdX、Gelato Network 等項目方緊急處理漏洞事件。

其中,最令 samczsun 名聲大噪的案例當屬 MISO 漏洞事件,幫助項目方避免了高達 3.5 億美元的資金損失。

2021 年 8 月 17 日,當 samczsun 注意到 SushiSwap IDO 平台 MISO 正在進行史上最大規模的 IDO(BitDAO)時,他隨後在 Etherscan 上打开 MISO 的智能合約,很快發現 initMarket 功能沒有訪問控制,initAuction 調用的函數也不包含訪問控制檢查。

具體而言,這個漏洞會 MISO 錯誤地處理荷蘭式拍賣中的失敗事務,即智能合約不會拒絕超過拍賣Token上限的交易,反而是在拍賣結束後退款給用戶。因此,攻擊者可以利用 MISO 平台上的漏洞免費競拍,並獲得提交金額和當前出價間的差額退款,直到耗盡合約中的所有資金。也就是說,這個漏洞會使超過該項目募集的 10.9 萬個 ETH(當時價值 3.5 億美元)面臨被盜風險。

意識到漏洞的嚴重性後,samczsun 聯系到 Sushi 團隊並進行電話會議告知具體漏洞,隨後又與項目方密切溝通對智能合約中的資金進行緊急處理,最終在三個小時內解決該次危機。事後,Samczsun 獲得 Sushi 團隊的 100 萬 USDC 賞金獎勵。

在事後接受 Immunefi 採訪時,samczsun 用「興奮和恐懼的奇怪組合」來描述發現此次漏洞的心情。「興奮,源於你剛剛找到了你一直在尋找的東西。恐懼,因爲時鐘正在滴答作響,每過一秒,其他人就會發現同樣的錯誤。我的心率上升與風險量成正比。」

經此一役,samczsun 的影響力從安全圈子拓展到整個加密行業,成爲行業內最知名的白帽黑客與加密安全研究者。

不過,samczsun 的突出貢獻也隱約暗示着一個不安與殘酷的事實,即加密安全的生態仍然相當脆弱,盡管少數像 Samczsun 的白帽黑客憑借高度的行業責任感與道德感選擇向項目方披露,但大多數黑客在發現漏洞後選擇主動攻擊從而實現更多獲利。

這也導致今年以來各類安全事故仍然接連發生在加密行業,類似 Ronin 跨鏈橋被盜超 6 億美元、Rari Capital 被盜 8000 萬美元(盡管此前 samczsun 曾報告該項目重大漏洞並修復)、Beanstalk Farms 被盜超 8000 萬美元等事件一次又一次衝擊着加密社區的信心。

samczsun 的所有貢獻,是行業之幸,但也折射出行業之悲。

標題:長期位居以太坊執行層漏洞賞金榜榜首 Samczsun的白帽黑客之路

地址:https://www.coinsdeep.com/article/3901.html

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

上一篇