零時科技 || TransitSwapRouterV5攻擊分析

發表於 2024-01-03 19:47 作者: 深圳零時科技

零時科技 || TransitSwapRouterV5攻擊分析

深圳零時科技

個人專欄

剛剛

深圳零時科技

個人專欄

剛剛

事件背景

2023 年 12 月 20 日下午 我們監控到 Transit Swap 項目遭到黑客在多個公鏈上的攻擊交易,且最終黑客共計獲利約 110k $。

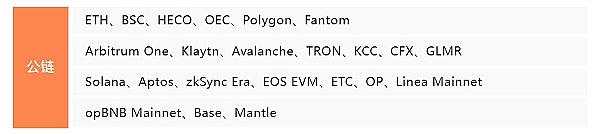

下方爲該漏洞合約在多個鏈上的部署地址:

https://docs.transit.finance/en/reference/smart-contracts

攻擊交易:

0x93ae5f0a121d5e1aadae052c36bc5ecf2d406d35222f4c6a5d63fef1d6de1081(BSC鏈)

攻擊分析

由於攻擊者在多個鏈上對該項目進行攻擊,本文主要通過對BNB鏈上攻擊者交易數據進行分析,並對其交易進行整理歸納。

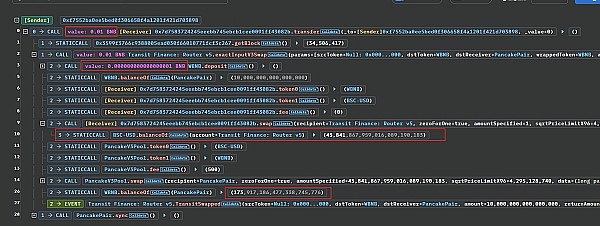

黑客通過 TransitSwapRouterV5 合約的多路徑兌換功能將 0.01 BNB 成功兌換了約爲 173.9 BNB ,如下圖:

通過交易堆棧數據,我們看出該筆兌換操作經過 2 次兌換操作,不過期間調用了一個未驗證的交易對合約

(0x7d7583724245eeebb745ebcb1cee0091ff43082b),並將一個最小單位的BNB( 1/1e18 BNB )兌換爲了約 43841.86 USDT,而且此處兌換得到的金額與當前 TransitSwapRouterV5 合約的自身USDT儲備余額一致。

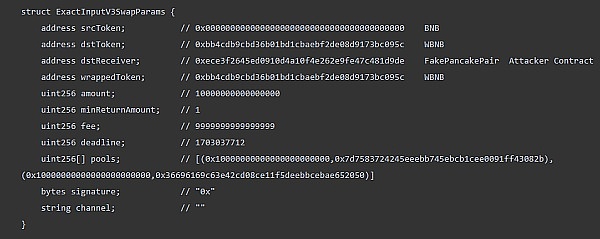

根據攻擊交易的參數對其合約邏輯進行分析:

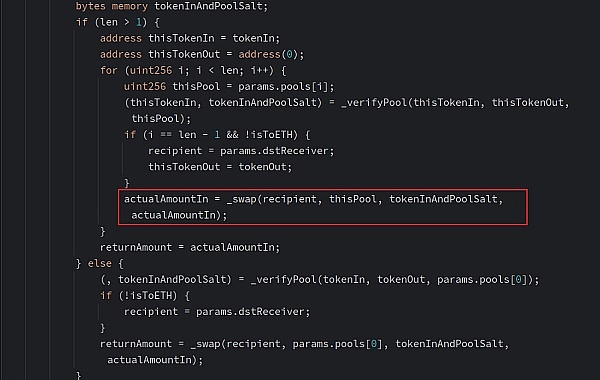

當兌換路徑大於1時的邏輯如下:

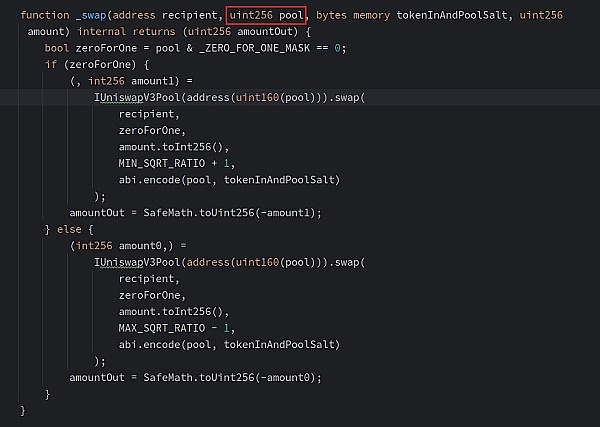

深入 _swap 函數,查看具體兌換邏輯,此處的內部兌換函數在調用外部傳入的 pool 池子進行代幣兌換後,未對兌換後的資金進行校驗,直接使用 pool 返回的兌換金額進行下一個路徑的兌換操作,從而導致攻擊者構造假的 pool 合約並直接在swap函數中返回當前TransitSwapRouterV5 合約自身的USDT儲備,進而造成合約資金被拿去做第二次兌換,最終使攻擊者獲利。

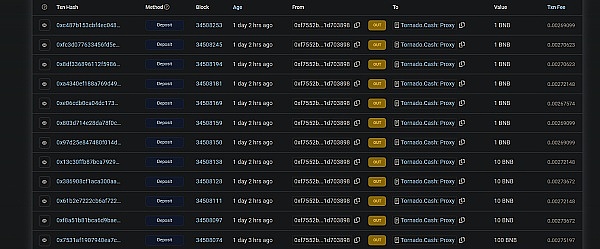

經分析該攻擊者獲利資金最終流入 Tornado Cash 混幣平台。

總結

簡單來說,TransitSwapRouterV5 合約中多路徑兌換函數缺少兌換成功校驗,導致多路徑兌換中使用虛假的兌換金額在後續的兌換中換取真實資金並成功獲利。

安全建議

在多路徑兌換代幣時對傳入的交易對池子進行校驗,或對多路徑兌換操作中的兌換結果進行校驗,如某次兌換資金未到账或兌換失敗則直接回滾,避免攻擊者使用虛假交易池造成的虛假兌換。

建議項目方上线前進行多次審計,避免出現審計步驟缺失。

標題:零時科技 || TransitSwapRouterV5攻擊分析

地址:https://www.coinsdeep.com/article/81542.html

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。