損失200萬美元 DeFi 協議0vix Protocol遭受閃電貸攻擊是怎么回事

發表於 2023-04-29 08:53 作者: Beosin

2023年4月28日,據Beosin-Eagle Eye態勢感知平台消息,0vix Protocol項目遭受閃電貸攻擊,損失約爲200萬美元。0VIX 在 Twitter 上證實了此次攻擊,並表示“正在調查當前情況”。

Beosin安全團隊第一時間對事件進行了分析,結果如下。

事件相關信息

攻擊交易

0x10f2c28f5d6cd8d7b56210b4d5e0cece27e45a30808cd3d3443c05d4275bb008

攻擊者地址

0x702ef63881b5241ffb412199547bcd0c6910a970

攻擊合約

0x407feaec31c16b19f24a8a8846ab4939ed7d7d57

被攻擊合約

0x738fe8a918d5e43b705fc5127450e2300f7b08ab

攻擊流程

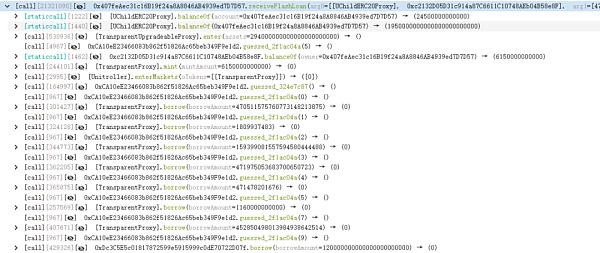

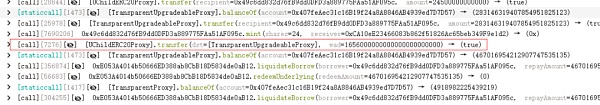

1.第一步,攻擊者通過閃電貸借出大量的資金,爲後面的攻擊做准備。

2.第二步,攻擊者鑄造憑證幣,已允許借出其他資產。

3.第三步,攻擊者向vGHST地址轉入1656000 枚GHST Token。

4.後續清算黑客的借貸頭寸,清算借入的頭寸用於取回原始抵押品。

5.最後攻擊者償還閃電貸。

漏洞分析

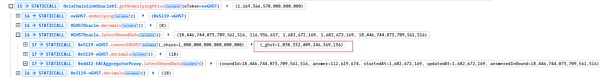

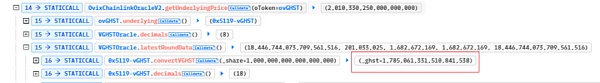

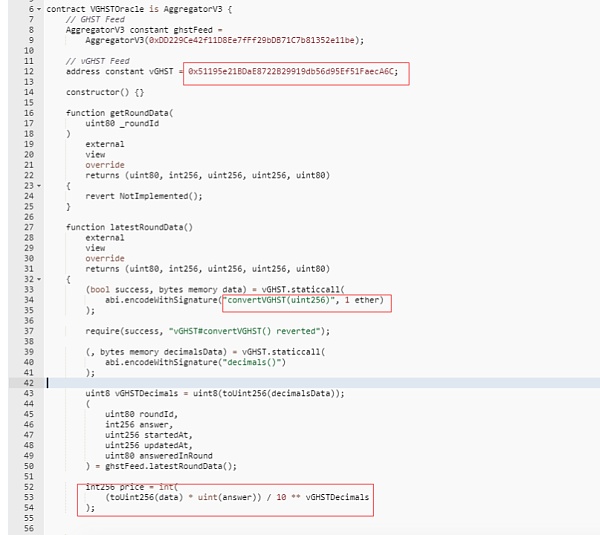

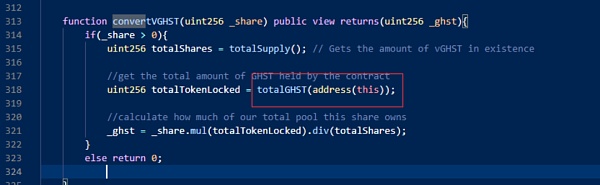

本次攻擊黑客利用了VGHSTOracle預言機漏洞,因爲VGHSTOracle預言機獲取的價格是通過vGHST合約的convertVGHST函數去獲取的,而convertVGHST函數中的計算依靠於合約中的GHST Token數量。

在操控價格前ghst爲1038332409246369136,如下圖:

攻擊者向vGHST地址轉入1656000 枚GHST Token後,ghst爲1785061331510841538,如下圖:

由於擡高了價格,已至於黑客可以清算借入的頭寸用於取回原始抵押品。

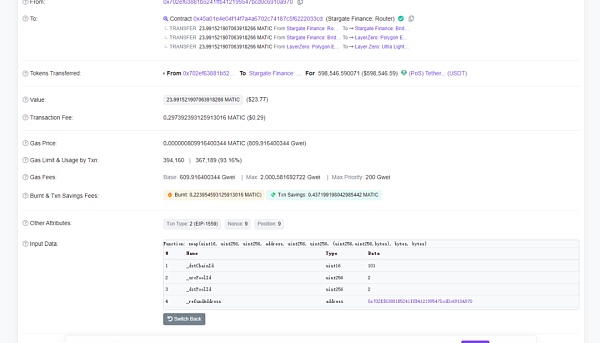

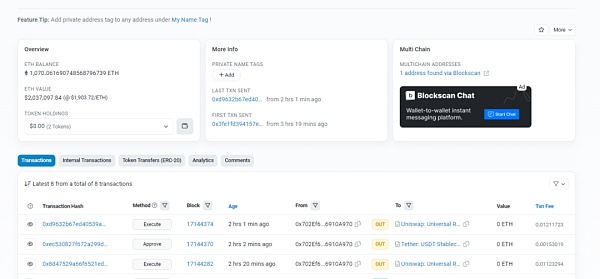

資金追蹤

截止發文時,攻擊者通過跨鏈協議從matic轉移到以太坊上,目前被盜資金存放在:

https://etherscan.io/address/0x702Ef63881B5241ffB412199547bcd0c6910A970。Beosin KYT反洗錢分析平台正在對被盜資金進行監控。

總結

針對本次事件,Beosin安全團隊建議:合約开發時,因避免預言機被操控,建議使用更加安全的預言機來預言價格。項目上线前,建議選擇專業的安全審計公司進行全面的安全審計,規避安全風險。

來源:Beosin

標題:損失200萬美元 DeFi 協議0vix Protocol遭受閃電貸攻擊是怎么回事

地址:https://www.coinsdeep.com/article/12883.html

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。