損失約 216萬美元 黑客如何憑空提取代幣?GYM Network被攻擊事件分析

發表於 2022-06-08 18:06 作者: 區塊鏈情報速遞pro

2022年6月8日,成都鏈安鏈必應-區塊鏈安全態勢感知平台輿情監測顯示,GYM Network的GymSinglePool合約遭受黑客攻擊,黑客獲利約 216萬美元。成都鏈安技術團隊第一時間對事件進行了分析,結果如下。

1 項目相關信息

據悉,GYM NETWORK是一個DeFi聚合投資系統,本次是其GymSinglePool合約遭受黑客攻擊。

2 事件相關信息

攻擊交易:

https://bscscan.com/tx/0x8432c1c6613995eeea8a3ae2cfeb9577913db6b7b35dbe26a8c56c02066096e6

攻擊者地址:

0xb2c035eee03b821cbe78644e5da8b8eaa711d2e5

攻擊合約:

0x7cbfd7bccd0a4a377ec6f6e44857efe42c91b6ea

0xa796406635272448fa30089cd4d71dadae01c169

0xd36Ea4756cf157c1A57BFFC8d3F064a1e0EFBE9f

0x8aedf4e03f70d0680b760a63c1b4acb0eb437874

0x2cdb504CEFE087e00F13F9283F2FcbbdE7C2A28D

被攻擊合約:

0xA8987285E100A8b557F06A7889F79E0064b359f2

0x0288fba0bf19072d30490a0f3c81cd9b0634258a

3 攻擊流程

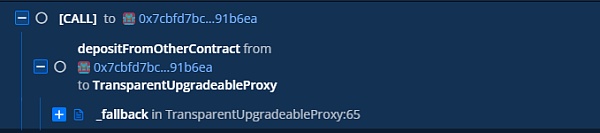

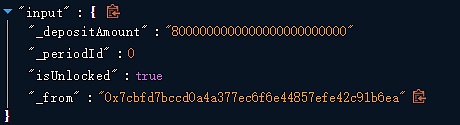

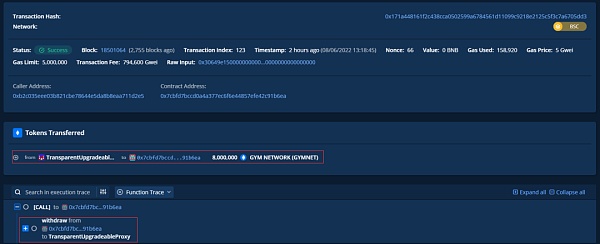

第一步,攻擊者調用GymSinglePool合約的depositFromOtherContract函數惡意抵押了8,000,000 GYM代幣。

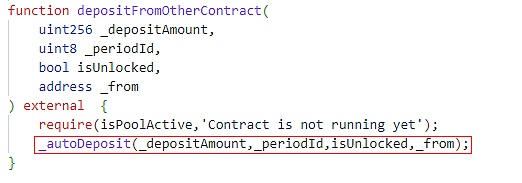

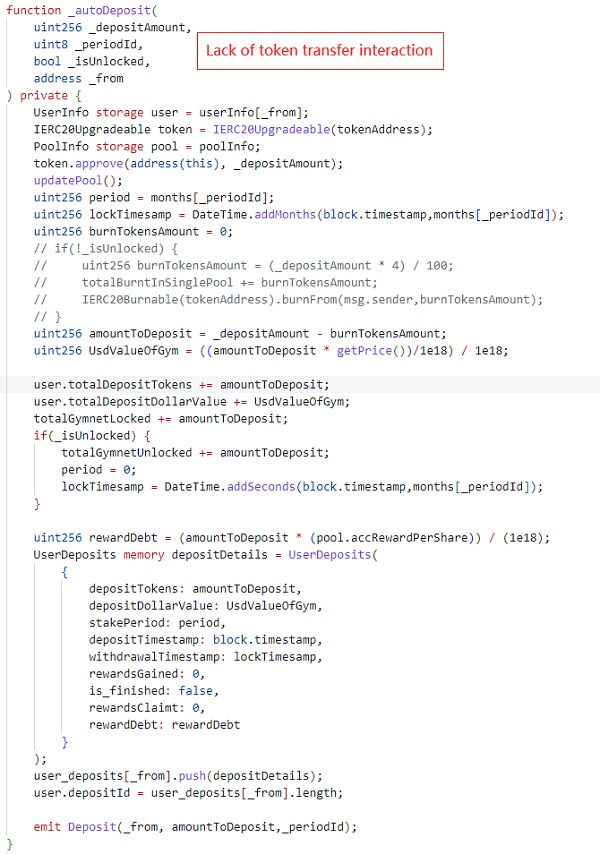

第二步,由於depositFromOtherContract函數中的_autoDeposit函數並沒有對抵押的代幣進行轉账處理,所以攻擊者並沒有花費任何代幣,就完成了記账。

第三步,攻擊者調用withdraw函數憑空提取記账的抵押代幣,完成了攻擊。

3 漏洞分析

本次攻擊主要利用了depositFromOtherContract函數僅計入了抵押者的抵押账本,並沒有對抵押代幣進行轉账檢查的bug,並且攻擊者可以調用depositFromOtherContract函數進行惡意抵押,最後憑空提取GYM代幣。

4 資金追蹤

截止發文時,攻擊者攻擊獲利的2000個BNB轉進了混幣工具Tornado Cash,3000BNB存放在攻擊账戶中,價值70W美元的ETH通過跨鏈橋轉入到以太坊

0xb2c035eee03b821cbe78644e5da8b8eaa711d2e5 地址中。

5 總結

針對本次事件,成都鏈安技術團隊建議:

項目方在用戶的代幣抵押記账之前進行轉账檢查。此外建議項目上线前選擇專業的安全審計公司進行全面的安全審計,規避安全風險

標題:損失約 216萬美元 黑客如何憑空提取代幣?GYM Network被攻擊事件分析

地址:https://www.coinsdeep.com/article/3474.html

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。