SharkTeam:OKX DEX攻擊事件分析及鏈上資產追蹤

發表於 2023-12-15 11:32 作者: SharkTeam

SharkTeam:OKX DEX攻擊事件分析及鏈上資產追蹤

SharkTeam

項目認證

剛剛

SharkTeam

項目認證

剛剛

來源:SharkTeam

2023年12月12日,OKX DEX Proxy 管理員私鑰疑似泄露,攻擊者已獲利約270萬美元。

SharkTeam對此事件第一時間進行了技術分析,並總結了安全防範手段,希望後續項目可以引以爲戒,共築區塊鏈行業的安全防线。

一、攻擊事件分析

OKX: Dex Aggregator合約:0x70cbb871e8f30fc8ce23609e9e0ea87b6b222f58

UpgradeableProxy 合約:0x55b35bf627944396f9950dd6bddadb5218110c76

Proxy Admin Owner: 0xc82Ea2afE1Fd1D61C4A12f5CeB3D7000f564F5C6

Proxy Admin合約:0x3c18F8554362c3F07Dc5476C3bBeB9Fdd6F6a500

攻擊發起者地址:0xFacf375Af906f55453537ca31fFA99053A010239

資金流向地址1:0x1f14e38666cdd8e8975f9acc09e24e9a28fbc42d

資金流向地址2:0x0519eFACB73A1f10b8198871E58D68864e78B8A5

惡意ProxyMain 合約1:0x5c4794d9f34fb74903cfafb3cff6e4054b90c167

惡意ProxyMain 合約2:0xF36C407F3C467e9364Ac1b2486aA199751BA177D

惡意Proxy合約創建者:0x5A58D1a81c73Dc5f1d56bA41e413Ee5288c65d7F

其中一筆漏洞利用交易:0x570cf199a84ab93b33e968849c346eb2b761db24b737d44536d1bcb010bca69d

攻擊流程:

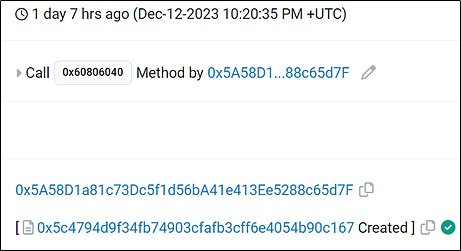

1.2023年12月12日22:20:35,EOA(0x5A58D1a8)創建了ProxyMain合約(0x5c4794d9);

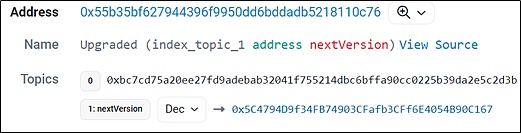

2.2023年12月12日22:23:47,Proxy Admin Owner(0xc82Ea2af)通過Proxy Admin(0x3c18F855)將DEXProxy合約升級爲新的執行合約(0x5c4794d9);

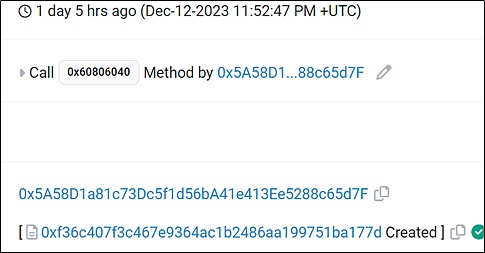

3.2023年12月12日23:52:47,EOA(0x5A58D1a8)創建了ProxyMain合約(0xF36C407F);

4.2023年12月12日23:53:59,Proxy Admin Owner(0xc82Ea2af)通過Proxy Admin(0x3c18F855)將DEXProxy合約升級爲新的執行合約(0xF36C407F);

5.這兩次升級合約的目的相同,新合約的功能是調用TokenApprove合約的claimTokens函數來完成轉账。

二、攻擊原理分析

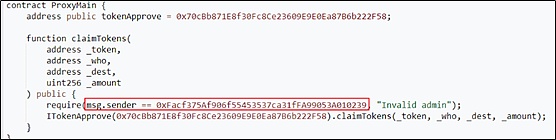

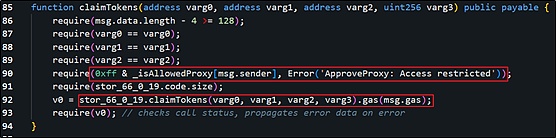

1.在執行合約ProxyMain時,首先限制該合約的調用者必須是攻擊者地址(0xFacf375A),然後執行Dex Aggregator合約的claimTokens函數;

2.在Dex Aggregator合約的claimTokens函數中,由於該合約尚未在 Etherscan 上开源,我們通過反編譯獲得了其源代碼。從代碼片段中可以看出,claimTokens函數會驗證代理是否可信。一旦驗證通過,它將調用OKX DEX: TokenApprove函數;

3.在OKX DEX: TokenApprove函數中,正常檢測調用者是否是可信Proxy。與先前的可信Proxy驗證相同,只要是可信Proxy並且用戶已經授權TokenApprove,攻擊者就能夠竊取被授權用戶的資金。

三、鏈上資產追蹤

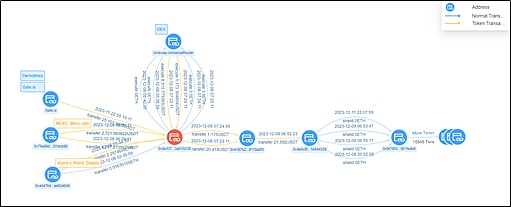

攻擊和資產轉移主要聚焦在如下3個地址:

攻擊地址:0xFacf375Af906f55453537ca31fFA99053A010239 (OKX Exploiter);

收款地址:0x1F14E38666cDd8e8975f9acC09e24E9a28fbC42d (OKX Exploiter2);

收款地址:0x0519eFACB73A1f10b8198871E58D68864e78B8A5 (OKX Exploiter3)。

在這次攻擊中,攻擊地址只負責不斷調用TokenApprove合約的claimTokens函數來發起轉账,通過兩個收款地址完成收款。

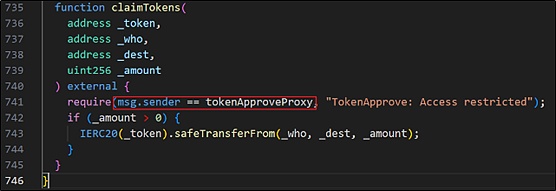

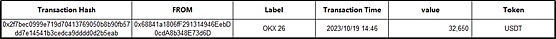

1.攻擊地址 :0xFacf375Af906f55453537ca31fFA99053A010239 (OKX Exploiter)在發起攻擊前的歷史交易:

Inflow:

Outflow:

分別向0x4187b2daf33764803714D22F3Ce44e8c9170A0f3轉账20419USDT和1173USDT,通過中間地址0x4A0cF014849702C0c3c46C2df90F0CAd1E504328、Railgun:Relay以及多個中間地址轉至0x7A20527ba5a749b3b054a821950Bfcc2C01b959f,該地址有高頻次數值千以上的轉入,然後以每筆300000USDT的形式轉账至0x6b8DEfc76faA33EC11006CEa5176B1cec2078DfE,隨後轉入帶有OKX標籤的多個地址,e.g.

0x3D55CCb2a943d88D39dd2E62DAf767C69fD0179F(OKX 23) 0x68841a1806fF291314946EebD0cdA8b348E73d6D(OKX 26)

0xBDa23B750dD04F792ad365B5F2a6F1d8593796f2(OKX 21)

0x276cdBa3a39aBF9cEdBa0F1948312c0681E6D5Fd(OKX 22)

....

此外該地址還有通過Railgun:Relay轉移部分USDT、通過Uniswap換幣的行爲。

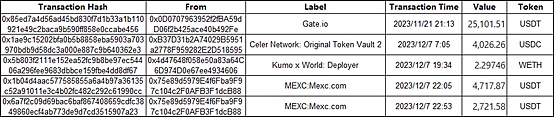

2.收款地址1:0x1F14E38666cDd8e8975f9acC09e24E9a28fbC42d (OKX Exploiter2):

Inflow:

Outflow:

通過4個地址:

0xBbEa72B68138B9a1c3fec2f563E323d025510A4c

0x141F12aB25Fcd1c470a2ede34ad4ec49718B5209

0xFD681A9aA555391Ef772C53144db8404AEC76030

0x17865c33e40814d691663bC292b2F77000f94c34

分散資金,然後使用標籤爲Railgun:Relay & Railgun: Treasury的地址轉移,最終通過標籤爲Stargate的地址轉移410204.0USDT至BNB Smart Chain上。

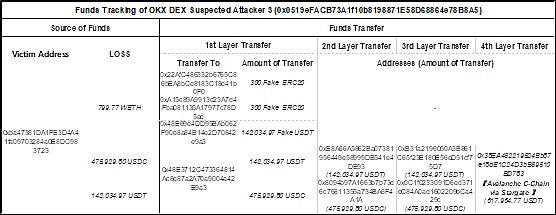

3.收款地址2:0x0519eFACB73A1f10b8198871E58D68864e78B8A5 (OKX Exploiter3)

通過中間地址0x48E3712C473364814Ac8d87a2A70a9004a42E9a3

轉移62萬USDT至

0xE8A66A5862Ba07381956449e58999DB541e4DE93

和0x8094b97A1663b7b73d6c76811355a734BA6F4A1A,

然後這兩個地址又分別轉移到兩個新地址:

0xB31a2196050A3B861C65f23E180E56eD51cf75D7

和0x0C1f0233091D6ed371dC84A0ad1602209bCa429c,

最後通過標籤爲Stargate的地址轉移617964.77到Avalanche C-Chain上。

黑客在OKX、Gate.io、MEXC多個交易所上可能开設有账號並進行過交易,可以進行針對性KYC取證,並且Kumo x World的項目合約部署地址也與黑客地址有直接的轉账交易。

四、安全建議

此次攻擊事件的根本原因是Proxy Admin Owner(0xc82Ea2af) 的私鑰泄露,導致升級了攻擊者部署的惡意 Proxy。由於升級了新的惡意執行合約,該合約被列爲可信任的 Proxy。TokenApprove 檢測到惡意執行合約是可信的,因此攻擊者可以竊取用戶過多授權給 TokenApprove 的資金。所以,請務必保管好重要账戶地址的私鑰。

標題:SharkTeam:OKX DEX攻擊事件分析及鏈上資產追蹤

地址:https://www.coinsdeep.com/article/75197.html

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。